Съдържание

Независимо дали сме у дома, в училище или на някое обществено място, в наши дни е лесно да се намери безплатна wi-fi точка за достъп. Но както се казва, ако ви дават безплатно, попитайте защо.

Леснодостъпните Wi-Fi връзки звучат сладко за ушите, защото можем да продължим забавлението на нашите смартфони или таблети отвсякъде. По същия начин, ако искате да изпратите спешно имейл на шефа си, когато сте в ресторант, общественият Wi-Fi не изглежда като нищо друго освен благословия.

Безплатна Wi-Fi връзка Често липсва сигурност.

Въпреки че безплатният Wi-Fi е прекрасен, замисляли ли сте се някога за тъмната страна на обществената Wi-Fi връзка? Когато данните са достъпни безплатно, това обикновено означава, че протоколите за сигурност на тази мрежа не са твърде надеждни. В резултат на това прихващането на данни в обществената Wi-Fi мрежа е нещо, което се случва в наши дни, и това също е малко обезпокоително.

В същото време, ако разберете как работи прихващането на данни, това може да ви помогне да вземете необходимите предпазни мерки, когато следващия път се свързвате с публичен Wi-Fi.

Защо данните ви може да не са безопасни в обществена безжична мрежа

Когато се свързвате към публичен Wi-Fi и безплатни публични хотспотове, съществува сериозен риск от нарушаване на сигурността на данните. Основната причина за това са некриптираните данни. Докато сте свързани към безплатна услуга, данните от вашето устройство отиват некриптирани към маршрутизатора.

Това означава, че всеки, който използва същата мрежа, може да прегледа трафика ви и по този начин да открадне данните ви. Освен това това означава, че данните ви са доста уязвими, когато се свързват с обществени wi-fi мрежи.

Начини за прихващане на данни от публичен Wi-Fi

Макар да звучи ужасно, разбирането на начините за прихващане на данни от интернет може да помогне за обучението на потребителите на интернет и за предпазните мерки за предотвратяване на подобни атаки.

В същото време това е част от етичното хакерство, за да се гарантира безопасността на критичната информация от попадане в неподходящи ръце.

Основни проблеми с некриптираните данни

Както току-що споменахме, когато сте свързани към обществен Wi-Fi, данните не се криптират. Това води до няколко съществени проблема. Ето един бърз преглед:

Пакетите с данни стават достъпни за четене

Тъй като данните се пренасят некриптирани, пакетите са достъпни за всеки, който ги прихваща в мрежата. Така прихващачите могат лесно да получат достъп до лична информация от вашия телефон, таблет или лаптоп. Благодарение на технологии като TLS/SLS има леко подобрение в сигурността на данните, но тя все още е доста застрашителна, тъй като никога не се знае какво могат да замислят хакерите.

Настройка на безжична точка за достъп Rogue

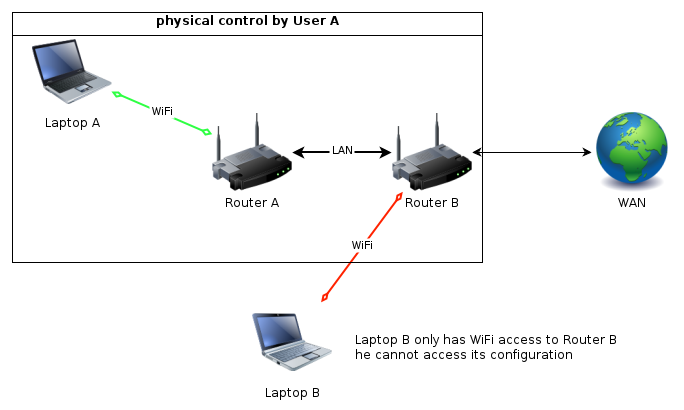

Измамните точки за достъп са по-достъпни и по-често срещани начини за хакване на нечие устройство. Например хакерите могат да създадат фалшиви горещи точки в отворени wi-fi мрежи на обществени места с измамни мрежи. Това обикновено става без разрешението на администратора.

Така че отворените wi-fi мрежи, като например ресторант, местно кафене или университет, могат да покажат лесна за свързване гореща точка. Единствената идея на тази измамна мрежа обаче е да събира данни от потребителите. Такова събиране на данни може да доведе до катастрофални резултати.

Ето защо, въпреки че звучи страхотно да получавате безплатен достъп до интернет, хакерите може да са се насочили към вас и много други потребители, за да уловят wi-fi трафика и да атакуват данните ви.

Атаки MitM

Атаката "Man In The Middle" е скрита атака, при която хакерът може да промени основни мрежови параметри. Така, докато обикновено влизате в даден уебсайт, той може да пренасочи трафика към непознати IP адреси.

Често пренасочването препраща трафика към фалшиви сървъри, където хакери ви очакват, за да откраднат поверителната ви информация като потребителско име и пароли, номера на кредитни карти и др.

Понякога се нарича и фишинг. Може би това е една от най-разпространените техники за придобиване на данни от която и да е мрежа. Понякога това е скрито устройство, което се опитва да получи достъп до вашите данни, докато се свързвате с него.

Освен това изтеглянето на вируси, кийлогъри и червеи са други начини за проникване в нечие устройство, за да се получат важни данни.

Прихващане на данни в мрежа Wi Fi

След като вече знаем какво се случва с некриптираните данни в отворена Wi-Fi мрежа, е време да видим как да прихващаме мрежовия трафик. Да пристъпим към това:

Издирване на пакети с данни

Всеки път, когато влизаме в дадена уебстраница, нашите мобилни устройства или компютри се свързват с уебсървъра и заявяват уебстраницата. Обикновено това става чрез протокола за трансфер на хипертекст. Помните ли как всеки уебсайт използва HTTP пред адреса си?

Когато заявите уеб страница в отворена Wi-Fi мрежа, комуникацията е видима за всички, които четат данните в тази мрежа. Особено при безжичните мрежи пакетите се предават навсякъде и всяко Wi-Fi оборудване може да получи тези пакети.

Задаване на Wi-Fi режими за проследяване и проследяване

Wi-Fi адаптерът обикновено работи в управляван режим. Така че той е просто клиент, който се свързва с един Wi-Fi рутер, за да получи достъп до интернет.

Някои адаптери могат да работят като главен адаптер, при което предоставят гореща точка на други устройства. За тази цел адаптерът трябва да бъде настроен в главен режим. Нас обаче ни интересува режимът на монитор.

Какъв е режимът на монитора?

Когато адаптерът работи в управляван режим, той приема пакети с данни само от устройствата, които са адресирани към него. Режимът за наблюдение обаче ви позволява да наблюдавате и получавате всички пакети, които пътуват в интернет.

Няма значение откъде идват пакетите и накъде се насочват. Ако е в мрежата, режимът на наблюдение може да получи достъп до нея.

Вижте също: Mesh Wifi срещу маршрутизаторИнтересното е, че този режим не позволява на наблюдаващото wifi устройство да бъде свързано с интернет през това време. Въпреки това можете да видите целия wifi трафик чрез това устройство. Следователно това е лесен инструмент за проследяване на пакети с данни в отворена wifi мрежа.

Не всички Wifi устройства могат да наблюдават

Обикновено по-евтините wifi адаптери могат да работят само в управляван режим. Така че първо трябва да се уверите, че вашата wifi карта може да работи в режим на мониторинг. След това, ако всичко е наред, можете да пристъпите към снефиране на пакети на вашето wifi устройство.

Подходяща операционна система за снемане на пакети

Ако искате да използвате адаптера в режим на монитор, най-добре е да използвате Kali Linux. Въпреки че дистрибуцията Ubuntu също ще свърши работа, може да изисква някои допълнителни инструменти.

Kali Linux работи добре и с виртуални машини. Така че защо да не използвате виртуална кутия, за да създадете нова виртуална машина.

Aircrack - ng

За да включите wifi адаптера си в режим на мониторинг, трябва да използвате пакета aircrack-ng. Можете да използвате и инструменти като driftnet, urlsnarf и Wireshark. В този раздел обаче ще се съсредоточим върху aircrack-ng.

Намиране на името на безжичния интерфейс

Ще започнете с установяване на името на безжичния адаптер. За да направите това, отворете командния ред на Linux и напишете следното:

ifconfig

iwconfig

Нека предположим, че името на мрежата ви е wlan0.

Преминаване към режим на наблюдение

След като вече знаем името на мрежата, нека преминем към режим на наблюдение. Въведете следната команда:

airmon-ng Start wlan0

Ако вашата wi-fi карта поддържа режим на мониторинг, тя ще създаде виртуален интерфейс. Нека наречем вашия виртуален интерфейс "wlan0mon". За да видите интерфейса, въведете iwconfig.

Време за улавяне на пакети

Когато сте в режим на наблюдение, можете да започнете да улавяте пакети. Но първо трябва да конфигурирате правилната честота за int. Сега може да е трудно да разберете какви канали работят в обществената мрежа.

Ако не знаете кой канал се използва, напишете следната команда:

airodump-ng wlan0mon

Преглед на достъпни Wi-Fi мрежи

Когато стартирате командата airodump, тя ще покаже всички мрежи, които са достъпни за вашия лаптоп. Ще бъдат показани също номерата на каналите и имената на мрежите. В колоната ENC също така се подчертава дали в мрежата има някакви криптирания. Ако видите OPN, това означава, че мрежата е отворена wifi.

Улавяне на пакети данни

За този пример нека кажем, че wifi е на канал 1. Затова ще използвате командата airodump-ng по следния начин:

airodump-ng -c 1 -w datafile wlan0mon

Когато изпълните тази команда, адаптерът ще започне да улавя всички данни по канал 1. Тези данни ще бъдат записани във файла "datafile", който сте създали чрез командата. Докато данните продължават да се събират, можете да натиснете Ctrl + C, за да излезете от операцията.

Анализиране на заснетите данни

Можете да очаквате значителен мрежов трафик, ако работите в корпоративна мрежа, и файлът с данни ще бъде значително голям. Време е да анализирате уловените данни. Ето разбивка на това какви данни ще имате в този файл, като например SSID на мрежата и др.

Макар че целият трафик може да не е полезен за вашия анализ, филтрирането до необходимите данни е от решаващо значение. Това е така, защото всички интернет услуги използват портове за връзка с уеб сървъра. Например сървърите за електронна поща използват порт 25, а уеб сървърите - порт 80.

По същия начин FTP и SSH използват съответно портове 21 и 22. Въпреки че сървърът може да изпълнява няколко услуги едновременно, той използва само един IP адрес за това. Това е така, защото всяка услуга преминава през различен порт.

Сортиране на пакети

Използването на портове ни кара да сортираме пакетите въз основа на порта, през който преминават. Следователно можем лесно да филтрираме заявките за уебстраници, като се фокусираме върху порт 80. По същия начин е по-лесно да се фокусираме и върху трафика на имейли.

Сега можем да се концентрираме още повече, като се съсредоточим върху http трафика, за да видим вида на данните, които се връщат. Например, това може да са javascript, изображения и много други видове.

Когато филтрирате пакети, можете да използвате различни инструменти като dsniff, urlsnarf, driftnet и т.н. Ето как ще филтрираме URL адресите:

urlsnarf -p datafile-01.cap

Искате ли да получите и пароли? Въведете следната команда:

dsniff -p datafile-01.cap

По същия начин можете да прегледате и снимките, които се крият в мрежата. Въведете следната команда:

driftnet -f datafile-01.cap -a -d capturedimages

Когато използвате опцията -a, тя записва изображенията на диска, вместо да ги показва на екрана. Също така опцията -d определя директорията за изображенията.

Вижте също: Поправка: Приложенията не работят при Wi-Fi, но работят добре при мобилни данниИзползване на Wireshark за снемане на пакети

Wireshark е друг полезен инструмент за улавяне на пакети при отворена Wi-Fi връзка. Той може да работи с операционна система Windows и е добър източник за изучаване на снайфинг, ако не обичате да използвате командния ред на компютъра.

Ето как да работите с Wireshark.

Стартиране на Wireshark

Предполагаме, че сте инсталирали Wireshark, стартирайте приложението на компютъра си. Ако все още не сте го инсталирали, има различни версии на софтуера в зависимост от предназначението на операционната система.

По принцип Wireshark не показва пакетите, когато започне да улавя. Особено ако го използвате под Windows, вашата карта 802.11 няма да е достатъчна. Това е така, защото много карти 802.11 не позволяват промискуитетния режим. Така че можете да изключите този режим в Wireshark. Той обаче ще показва само прехвърлянето на пакети между адаптера и компютъра, използващ Wireshark.

Преодоляване на проблемите с картите

За да избегнете неприятности, е добре да използвате AirPcap - USB-базирана карта, проектирана за радио 802.11. Тя работи добре с Wireshark. Предлага се и с допълнителна антена, която подобрява възможностите за слушане.

Улавяне на пакети с данни с Wireshark

За да започнете да улавяте данни, трябва да конфигурирате Wireshark, като му дадете възможност да се свърже с клиент 802.11. По този начин избирате интерфейс за улавяне. За да направите това, щракнете върху "Capture> Options> Appropriate Interface" (Улавяне> Опции> Подходящ интерфейс).

В същото време трябва да следите радиочестотния канал. Затова конфигурирайте Wireshark да следи правилния канал. За да конфигурирате канала, щракнете върху "Capture> Options> Wireless Settings".

При промяна на канала ще видите и Разширени настройки за безжична връзка.

Филтриране на пакети

След това изчистете безпорядъка, като филтрирате уловените пакети. Например можете да зададете филтри, които да изключват всички други устройства, ако отстранявате проблеми с клиентско устройство.

За да зададете филтъра, щракнете върху "Capture> Options> Capture Filter". Ще се появи прозорец с филтри, в който можете да зададете различни филтри.

Започнете да улавяте

Отидете на Capture (Заснемане) и щракнете върху Start (Стартиране). Ще започне заснемане на пакетите, докато буферът за заснемане на плочките се запълни. Обикновено това е пространство от 1 MB. Можете също така да промените размера на буфера, като щракнете върху 'Capture> Options' (Заснемане> Опции) и след това регулирате размера на буфера.

Можете също така да зададете продължителността на времето за изпълнение, вместо да заделяте място за заснетите данни.

Заключение

Научаването на това как да улавяте пакети с данни в отворена Wi-Fi мрежа може да ви помогне да отстранявате проблеми с клиентски устройства и да ви научи на ценни основни неща за безопасност на данните в отворена точка за достъп. Така че, ако разполагате с правилните инструменти, не би трябвало да е трудно да видите какво се крие в мрежата.