목차

우리는 항상 무선 네트워크에 둘러싸여 있습니다. 집, 학교 또는 공공 장소에서 요즘 무료 Wi-Fi 액세스 포인트를 찾는 것은 간단합니다. 하지만 그들이 말했듯이 무료로 제공한다면 왜 그런지 물어보십시오.

쉽게 사용할 수 있는 Wi-Fi 연결은 어디에서나 스마트폰이나 태블릿에서 엔터테인먼트를 계속할 수 있기 때문에 귀에 달콤하게 들립니다. 마찬가지로, 식당에 있을 때 상사에게 긴급한 이메일을 보내고 싶을 때 공용 Wi-Fi는 축복이나 마찬가지입니다.

무료 Wi-Fi 연결에는 보안이 부족한 경우가 많습니다.

무료 Wi-Fi가 훌륭하게 느껴지지만 공용 Wi-Fi 연결의 어두운 면을 생각해 본 적이 있습니까? 데이터를 무료로 사용할 수 있다는 것은 일반적으로 해당 네트워크의 보안 프로토콜이 너무 안정적이지 않다는 것을 의미합니다. 결과적으로 요즘에는 공용 Wi-Fi에서 데이터 가로채기가 유행하고 있으며 약간 우려스럽기도 합니다.

동시에 데이터 가로채기가 어떻게 작동하는지 이해하면 필요한 예방 조치를 취하는 데 도움이 될 수 있습니다. 다음에 공용 Wi-Fi에 연결할 때.

공용 무선 네트워크에서 데이터가 안전하지 않을 수 있는 이유

공용 Wi-Fi 및 무료 공용 핫스팟에 연결할 때 데이터 유출의 심각한 위험. 그 주된 이유는 암호화되지 않은 데이터입니다. 무료 서비스에 연결되어 있는 동안 기기의 데이터는 암호화되지 않은 상태로 라우터로 이동합니다.

즉,개방형 Wi-Fi는 클라이언트 장치의 문제를 해결하는 데 도움이 되고 개방형 액세스 포인트에서 데이터 안전을 위한 중요한 필수 요소를 알려줍니다. 따라서 올바른 도구가 있다면 네트워크에 무엇이 도사리고 있는지 확인하는 것이 어렵지 않을 것입니다.

동일한 네트워크가 트래픽을 보고 데이터를 훔칠 수 있습니다. 또한 데이터가 공용 Wi-Fi 네트워크에 연결될 때 매우 취약하다는 의미입니다.공용 Wi-Fi에서 데이터를 가로채는 방법

끔찍하게 들릴 수 있지만 인터넷 데이터를 가로채는 방법을 이해하면 인터넷 사용자를 교육하고 그러한 공격을 방지하기 위한 예방 조치를 취하는 데 도움이 될 수 있습니다.

동시에 중요한 정보가 침입하는 것을 방지하기 위한 윤리적 해킹의 일부입니다. 잘못된 손.

암호화되지 않은 데이터의 주요 문제

방금 언급했듯이 공용 Wi-Fi에 연결하면 데이터가 암호화되지 않습니다. 몇 가지 중요한 문제가 발생합니다. 간단히 살펴보겠습니다.

읽을 수 있는 데이터 패킷

데이터가 암호화되지 않은 상태로 이동하면 네트워크에서 가로채는 모든 사람이 패킷을 사용할 수 있습니다. 따라서 인터셉터는 휴대폰, 태블릿 또는 노트북에서 개인 정보에 쉽게 액세스할 수 있습니다. TLS/SLS와 같은 기술 덕분에 데이터 보안이 약간 개선되었지만 해커가 무엇을 하는지 알 수 없기 때문에 여전히 위협적입니다.

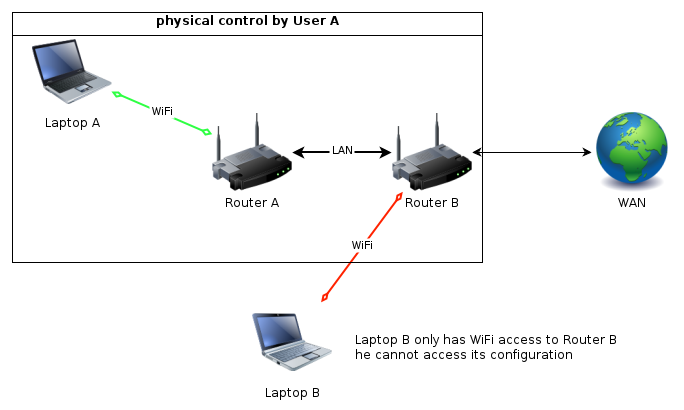

Rogue 무선 액세스 포인트 설정

비인가 액세스 포인트는 다른 사람의 장치를 해킹하는 보다 접근하기 쉽고 일반적인 방법입니다. 예를 들어 해커는 불량 네트워크가 있는 공공 장소의 공개 Wi-Fi 네트워크에 가짜 핫스팟을 설정할 수 있습니다. 그것일반적으로 관리자의 허가 없이 발생합니다.

따라서 레스토랑, 동네 커피숍 또는 대학과 같은 개방형 Wi-Fi 네트워크에서는 연결하기 쉬운 핫스팟이 표시될 수 있습니다. 그러나 이 불량 네트워크의 배후에 있는 유일한 아이디어는 사용자로부터 데이터를 캡처하는 것입니다. 이러한 데이터 캡처는 비참한 결과를 초래할 수 있습니다.

따라서 무료 인터넷 액세스가 멋진 것처럼 들리지만 해커는 Wi-Fi 트래픽을 캡처하고 데이터를 공격하기 위해 귀하와 다른 많은 사람들에게 허니포팅을 할 수 있습니다.

MitM 공격

중간자 공격은 해커가 필수 네트워크 매개변수를 변경할 수 있는 은밀한 공격입니다. 따라서 일반적으로 웹사이트에 로그인할 수 있지만 알 수 없는 IP 주소로 트래픽을 리디렉션할 수 있습니다.

종종 리디렉션은 해커가 사용자 이름 및 비밀번호와 같은 민감한 정보를 훔치기 위해 기다리는 가짜 서버로 트래픽을 전송합니다. , 신용 카드 번호 등

피싱이라고도 합니다. 아마도 이것은 모든 네트워크에서 데이터를 획득하는 보다 일반적인 기술 중 하나일 것입니다. 때로는 연결될 때 데이터에 액세스하려고 시도하는 은밀한 장치입니다.

또한 바이러스 다운로드, 키로거 및 웜은 중요한 데이터를 얻기 위해 누군가의 장치에 잠입하는 다른 방법입니다.

Wi-Fi 네트워크에서 데이터 가로채기

개방형 Wi-Fi 네트워크에서 암호화되지 않은 데이터에 어떤 일이 발생하는지 알았으니 이제 가로채는 방법을 알아볼 차례입니다.네트워크 트래픽. 시작하겠습니다:

데이터 패킷 스니핑

웹페이지에 로그인할 때마다 모바일 장치나 컴퓨터는 웹서버에 연결하고 웹페이지를 요청합니다. 일반적으로 Hypertext Transfer Protocol을 통해 발생합니다. 모든 웹사이트에서 주소 앞에 HTTP를 사용하는 방법을 기억하십니까?

개방형 Wi-Fi 네트워크에서 웹페이지를 요청하면 해당 네트워크에서 데이터를 읽는 모든 사람이 통신 내용을 볼 수 있습니다. 특히 무선 네트워크에서는 패킷이 모든 곳에서 전송되며 모든 Wi-Fi 장비는 이러한 패킷을 수신할 수 있습니다.

스니핑 및 스누핑을 위한 Wi-Fi 모드 설정

Wi-Fi 어댑터는 일반적으로 관리 모드에서 작동합니다. 따라서 인터넷에 액세스하기 위해 단일 Wi-Fi 라우터에 연결하는 클라이언트일 뿐입니다.

일부 어댑터는 다른 장치에 핫스팟을 제공하는 마스터 어댑터로 작동할 수 있습니다. 이를 위해 어댑터를 마스터 모드로 설정해야 합니다. 그러나 우리가 관심을 갖고 있는 것은 모니터 모드입니다.

모니터 모드란?

어댑터가 관리 모드에서 작동할 때 어댑터는 주소를 지정하는 장치에서만 데이터 패킷을 수락합니다. 그러나 모니터 모드를 사용하면 인터넷에서 이동하는 모든 패킷을 모니터링하고 수신할 수 있습니다.

패킷이 어디에서 오고 어디로 가는지는 중요하지 않습니다. 네트워크에 있는 경우 모니터 모드에서 액세스할 수 있습니다.

흥미롭게도 이 모드에서는이 시간 동안 인터넷에 연결될 Wi-Fi 장치를 모니터링합니다. 그러나이 장치를 통해 모든 Wi-Fi 트래픽을 볼 수 있습니다. 따라서 개방형 Wi-Fi에서 데이터 패킷을 스니핑하는 쉬운 도구입니다.

모든 Wi-Fi 장치가 모니터링할 수 있는 것은 아닙니다.

일반적으로 저렴한 Wi-Fi 어댑터는 관리 모드에서만 작동할 수 있습니다. 따라서 먼저 Wi-Fi 카드가 모니터 모드를 처리할 수 있는지 확인해야 합니다. 그런 다음 모두 잘 진행되면 Wi-Fi 장치에서 패킷 스니핑을 진행할 준비가 된 것입니다.

패킷 스니핑에 적합한 운영 체제

모니터 모드에서 어댑터를 사용하려는 경우, Kali Linux를 사용하는 것이 가장 좋습니다. Ubuntu 배포판도 작업을 수행하지만 몇 가지 추가 도구가 필요할 수 있습니다.

Kali Linux는 가상 머신에서도 잘 작동합니다. 따라서 가상 상자를 사용하여 새 가상 머신을 생성하는 것은 어떻습니까?

Aircrack – ng

Wi-Fi 어댑터를 모니터 모드로 전환하려면 aircrack-ng 제품군을 사용해야 합니다. 또한 driftnet, urlsnarf 및 Wireshark와 같은 도구를 사용할 수 있습니다. 그러나 이 섹션에서는 aircrack-ng에 중점을 둘 것입니다.

무선 인터페이스 이름 찾기

무선 어댑터의 이름을 찾는 것부터 시작합니다. 이를 위해 Linux 명령줄을 열고 다음을 작성합니다.

ifconfig

iwconfig

네트워크 이름이 wlan0이라고 가정합니다.

다음으로 이동 모니터 모드

이제 네트워크 이름을 알았으니모니터 모드로 전환합니다. 다음 명령을 입력합니다.

airmon-ng Start wlan0

wi-fi 카드가 모니터 모드를 지원하는 경우 가상 인터페이스를 생성합니다. 가상 인터페이스를 'wlan0mon'이라고 부르겠습니다. 인터페이스를 보려면 iwconfig를 입력합니다.

또한보십시오: Linksys 라우터를 재설정하는 방법패킷 캡처 시간

모니터 모드에 있을 때 패킷 캡처를 시작할 수 있습니다. 그러나 먼저 int에 대한 올바른 빈도를 구성해야 합니다. 이제 공용 네트워크에서 어떤 채널이 작동하는지 파악하기가 까다로울 수 있습니다.

사용 중인 채널을 모르는 경우 다음 명령을 작성하십시오.

airodump-ng wlan0mon

액세스 가능한 Wi-Fi 네트워크 보기

airodump 명령을 실행하면 랩톱에서 연결할 수 있는 모든 네트워크가 표시됩니다. 채널 번호와 네트워크 이름도 표시됩니다. ENC 열은 네트워크에 암호화가 있는 경우에도 강조 표시됩니다. OPN이 표시되면 네트워크가 개방형 Wi-Fi임을 의미합니다.

데이터 패킷 캡처

이 예에서는 Wi-Fi가 채널 1에 있다고 가정합니다. 따라서 airodump- ng 명령을 다음과 같이 실행합니다.

airodump-ng -c 1 -w datafile wlan0mon

또한보십시오: 알래스카 항공 WiFi에 어떻게 액세스할 수 있습니까?이 명령을 실행하면 어댑터가 채널 1의 모든 데이터를 수집하기 시작합니다. 이 데이터는 기록됩니다. 명령을 통해 생성한 'datafile' 파일에. 데이터가 계속 수집되면 Ctrl + C를 눌러 작업 중단을 종료할 수 있습니다.

캡처된 데이터 분석

기업 네트워크에서 작업하는 경우 상당한 네트워크 트래픽을 예상할 수 있으며 데이터 파일의 크기가 상당히 커집니다. 캡처된 데이터를 분석할 때입니다. 다음은 네트워크 SSID 등과 같이 해당 파일에 포함되는 데이터에 대한 분석입니다.

모든 트래픽이 분석에 도움이 되지 않을 수 있지만 필요한 데이터를 필터링하는 것이 중요합니다. 이는 모든 인터넷 서비스가 포트를 사용하여 웹 서버와 통신하기 때문입니다. 예를 들어 이메일 서버는 포트 25를 사용하고 웹 서버는 포트 80을 사용할 수 있습니다.

마찬가지로 FTP와 SSH는 각각 포트 21과 22를 사용합니다. 서버는 여러 서비스를 동시에 실행할 수 있지만 하나의 IP 주소만 사용합니다. 각 서비스가 다른 포트를 통과하기 때문입니다.

패킷 정렬

포트를 사용하면 패킷이 통과하는 포트를 기준으로 패킷을 정렬하게 됩니다. 따라서 포트 80에 집중하여 웹페이지 요청을 쉽게 필터링할 수 있습니다. 마찬가지로 이메일 트래픽에도 집중하는 것이 더 쉽습니다.

이제 우리는 들어오는 데이터 유형을 보기 위해 http 트래픽에 집중함으로써 더 집중할 수 있습니다. 뒤쪽에. 예를 들어 자바스크립트, 이미지 및 기타 여러 유형이 될 수 있습니다.

패킷을 필터링할 때 dsniff, urlsnarf, driftnet 등과 같은 다양한 도구를 사용할 수 있습니다. URL:

urlsnarf -p datafile-01.cap

비밀번호도 받고 싶으세요? 다음을 입력하십시오command:

dsniff -p datafile-01.cap

마찬가지로 네트워크에 숨어있는 사진도 볼 수 있습니다. 다음 명령을 입력합니다.

driftnet -f datafile-01.cap -a -d captureimages

-a 옵션을 사용하면 이미지를 디스크에 표시하는 대신 디스크에 기록합니다. 화면. 또한 -d는 이미지의 디렉토리를 지정합니다.

패킷 스니핑에 Wireshark 사용

Wireshark는 개방형 Wi-Fi 연결에서 패킷을 캡처하는 또 다른 유용한 도구입니다. Windows OS에서 작동할 수 있으며 컴퓨터에서 명령줄을 사용하는 것을 좋아하지 않는 경우 스니핑을 배우기에 좋은 소스입니다.

Wireshark로 작업하는 방법은 다음과 같습니다.

실행 Wireshark

Wireshark를 설치했다고 가정하고 컴퓨터에서 애플리케이션을 실행합니다. 아직 설치하지 않았다면 의도한 운영 체제에 따라 다른 버전의 소프트웨어가 있습니다.

일반적으로 Wireshark는 캡처를 시작할 때 패킷을 표시하지 않습니다. 특히 Windows에서 실행하는 경우 802.11 카드로는 충분하지 않습니다. 많은 802.11 카드가 무차별 모드를 허용하지 않기 때문입니다. 따라서 Wireshark 내에서 이 모드를 끌 수 있습니다. 그러나 Wireshark를 사용하는 어댑터와 컴퓨터 간의 패킷 전송만 표시됩니다.

카드 문제 해결

문제를 방지하려면 USB 기반의 AirPcap을 사용하는 것이 좋습니다. 802.11 무선 설계 카드. 잘 작동한다와이어샤크와 함께. 또한 청취 능력을 향상시키기 위해 추가 안테나와 함께 제공됩니다.

Wireshark로 데이터 패킷 캡처

데이터 캡처를 시작하려면 Wireshark를 구성하여 802.11 클라이언트와 인터페이스할 수 있도록 해야 합니다. 이렇게 하면 캡처 인터페이스를 선택할 수 있습니다. 이렇게 하려면 '캡처 > 옵션 > 적절한 인터페이스'.

동시에 RF 채널을 주시해야 합니다. 따라서 올바른 채널을 모니터링하도록 Wireshark를 구성하십시오. 채널을 구성하려면 '캡처 > 옵션 > 무선 설정'.

채널을 변경하면 고급 무선 설정도 표시됩니다.

패킷 필터링

다음으로 캡처된 패킷을 필터링하여 클러터를 제거합니다. 예를 들어 클라이언트 장치의 문제를 해결하는 경우 다른 모든 장치를 제외하도록 필터를 설정할 수 있습니다.

필터를 설정하려면 '캡처> 옵션> 캡처 필터'. 다양한 필터를 설정할 수 있는 필터 창이 나타납니다.

캡처 시작

캡처로 이동하고 시작을 클릭합니다. 타일 캡처 버퍼가 가득 찰 때까지 패킷 캡처를 시작합니다. 일반적으로 1MB 공간입니다. '캡처 >를 클릭하여 버퍼 크기를 변경할 수도 있습니다. 옵션'을 선택한 다음 버퍼 크기를 조정합니다.

캡처된 데이터에 대한 공간을 할당하는 대신 실행 시간 길이를 설정할 수도 있습니다.

결론

데이터 캡처 방법 알아보기 패킷