Зміст

Ми постійно оточені бездротовими мережами. Вдома, в школі чи в будь-якому громадському місці, знайти безкоштовну точку доступу до wi-fi сьогодні дуже просто. Але, як кажуть, якщо вони дають це безкоштовно, запитайте чому.

Легкодоступне з'єднання Wi-Fi звучить приємно для вух, адже ми можемо продовжувати розваги на своїх смартфонах або планшетах з будь-якого місця. Так само, якщо ви хочете відправити терміновий електронний лист своєму босу, перебуваючи в ресторані, громадський Wi-Fi здається нічим іншим, як благословенням.

Безкоштовному Wi-Fi з'єднанню часто бракує безпеки.

Хоча безкоштовний Wi-Fi - це чудово, ви коли-небудь замислювалися про темну сторону публічного Wi-Fi з'єднання? Коли дані доступні безкоштовно, це, як правило, означає, що протоколи безпеки цієї мережі не надто надійні. Як наслідок, перехоплення даних через публічний Wi-Fi - звичайна справа, і це теж викликає певне занепокоєння.

У той же час, якщо ви розумієте, як працює перехоплення даних, це може допомогти вам вжити необхідних заходів обережності при наступному підключенні до публічного wi-fi.

Чому ваші дані можуть бути в небезпеці в публічній бездротовій мережі

При підключенні до публічного Wi-Fi та безкоштовних громадських хот-спотів існують серйозні ризики витоку даних. Основною причиною цього є незашифровані дані. Під час підключення до безкоштовного сервісу дані з вашого пристрою надходять на роутер у незашифрованому вигляді.

Це означає, що будь-хто, хто користується тією ж мережею, може переглядати ваш трафік і таким чином красти ваші дані. Крім того, це означає, що ваші дані досить вразливі, коли вони підключаються до публічних мереж wi-fi.

Способи перехоплення даних через публічний Wi-Fi

Хоча це може здатися жахливою справою, розуміння того, як перехоплюють інтернет-дані, може допомогти в навчанні користувачів інтернету та запобіжних заходів для запобігання таким атакам.

У той же час, це частина етичного хакінгу, щоб забезпечити безпеку критично важливої інформації від потрапляння в чужі руки.

Основні проблеми з незашифрованими даними

Як ми щойно згадували, коли ви підключаєтеся до публічного Wi-Fi, дані передаються незашифрованими. Це призводить до кількох суттєвих проблем. Ось короткий огляд:

Пакети даних стають доступними для читання

Оскільки дані передаються незашифрованими, пакети доступні будь-кому, хто їх перехоплює в мережі. Таким чином, перехоплювачі можуть легко отримати доступ до особистої інформації з вашого телефону, планшета або ноутбука. Завдяки таким технологіям, як TLS/SLS, безпека даних дещо покращилася, але все ще залишається досить загрозливою, оскільки ви ніколи не знаєте, що можуть замислити хакери.

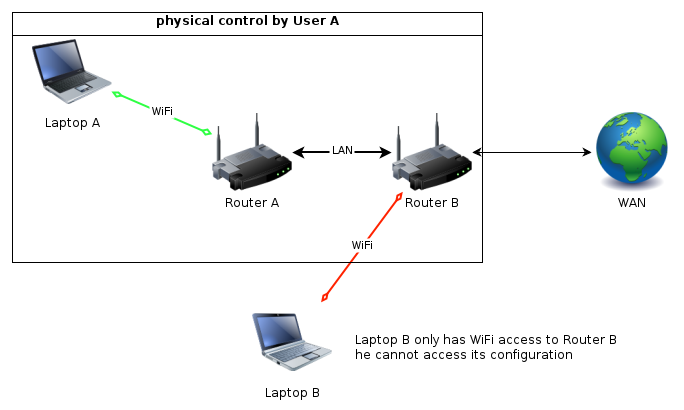

Налаштування бездротової точки доступу Rogue

Несанкціоновані точки доступу є більш доступними і поширеними способами зламати чийсь пристрій. Наприклад, хакери можуть створювати фальшиві хот-споти у відкритих Wi-Fi мережах у громадському місці з несанкціонованими мережами. Зазвичай це відбувається без дозволу адміністратора.

Отже, відкриті мережі Wi-Fi, такі як ресторан, місцева кав'ярня або університет, можуть демонструвати легкодоступну точку доступу. Однак єдина ідея, яка стоїть за цією несанкціонованою мережею, - це перехоплення даних користувачів. Таке перехоплення даних може призвести до катастрофічних наслідків.

Тому, хоча це звучить круто - отримати безкоштовний доступ до інтернету, хакери можуть заманювати вас і багатьох інших, щоб перехопити вай-фай трафік і атакувати ваші дані.

Атаки MitM

Атака Man In The Middle - це прихована атака, під час якої хакер може змінити важливі мережеві параметри. Таким чином, хоча ви можете увійти на веб-сайт у звичайному режимі, він може перенаправляти трафік на невідомі IP-адреси.

Часто перенаправлення переводить трафік на фальшиві сервери, де на вас чекають хакери, щоб викрасти вашу конфіденційну інформацію, таку як ім'я користувача та паролі, номери кредитних карток тощо.

Іноді це також називають фішингом - одним з найпоширеніших методів отримання даних з будь-якої мережі. Іноді це прихований пристрій, який намагається отримати доступ до ваших даних, коли ви підключаєтесь до мережі.

Крім того, завантаження вірусів, кейлоггери та хробаки - це інші способи проникнення на чийсь пристрій для отримання критично важливих даних.

Перехоплення даних у мережі Wi Fi

Тепер, коли ми знаємо, що відбувається з незашифрованими даними у відкритій мережі Wi-Fi, настав час дізнатися, як перехоплювати мережевий трафік. Давайте перейдемо до цього:

Обнюхування пакетів даних

Щоразу, коли ми заходимо на веб-сторінку, наші мобільні пристрої або комп'ютери підключаються до веб-сервера і запитують веб-сторінку. Зазвичай це відбувається за допомогою протоколу передачі гіпертексту. Пам'ятаєте, що кожен веб-сайт використовує HTTP перед своєю адресою?

Коли ви запитуєте веб-сторінку у відкритій мережі Wi-Fi, зв'язок видно всім, хто читає дані в цій мережі. Особливо в бездротових мережах, пакети передаються скрізь, і будь-яке обладнання Wi-Fi може приймати ці пакети.

Налаштування режимів Wi-Fi для прослуховування та підслуховування

Wi-Fi-адаптер зазвичай працює в керованому режимі, тобто це просто клієнт, який підключається до одного wi-Fi-роутера для доступу до інтернету.

Деякі адаптери можуть працювати як головний адаптер, тобто надавати точку доступу іншим пристроям. Для цього адаптер потрібно перевести в режим головного адаптера. Однак нас цікавить саме режим монітора.

Що таке режим монітора?

Коли адаптер працює в керованому режимі, він приймає пакети даних тільки від пристроїв, які до нього звертаються. Однак режим монітора дозволяє відстежувати і приймати всі пакети, які проходять через Інтернет.

Не має значення, звідки надходять пакети і куди вони прямують. Якщо вони є в мережі, режим моніторингу може отримати до них доступ.

Цікаво, що в цьому режимі пристрій моніторингу не може бути підключений до інтернету протягом цього часу. Однак ви можете бачити весь трафік через цей пристрій. Таким чином, це простий інструмент для прослуховування пакетів даних на відкритому wifi.

Не всі пристрої Wi-Fi можуть здійснювати моніторинг

Як правило, дешевші wifi адаптери можуть працювати тільки в керованому режимі. Тому спочатку потрібно переконатися, що ваша wifi карта здатна працювати в режимі монітора. Потім, якщо все йде добре, ви можете переходити до прослуховування пакетів на вашому wifi пристрої.

Відповідна операційна система для сніфінгу пакетів

Якщо ви хочете використовувати адаптер у режимі монітора, найкраще використовувати Kali Linux. Хоча дистрибутив Ubuntu також підійде, але для цього можуть знадобитися деякі додаткові інструменти.

Kali Linux також добре працює з віртуальними машинами, тож чому б не використати віртуальну скриньку для створення нової віртуальної машини.

Aircrack - ng

Щоб перевести ваш wifi адаптер у режим монітора, вам потрібно скористатися набором утиліт aircrack-ng. Також ви можете використовувати такі інструменти, як driftnet, urlsnarf та Wireshark. Однак у цьому розділі ми зосередимося на утиліті aircrack-ng.

Дивіться також: Налаштування WiFi ретранслятора Altice - збільште радіус дії WiFiДізнатися назву бездротового інтерфейсу

Почнемо з того, що з'ясуємо ім'я бездротового адаптера. Для цього відкриваємо командний рядок linux і пишемо наступне:

ifconfig

iwconfig

Припустимо, що ім'я вашої мережі wlan0.

Перехід у режим моніторингу

Тепер, коли ми знаємо ім'я мережі, перейдемо в режим моніторингу. Введіть наступну команду:

airmon-ng Запустити wlan0

Якщо ваша wi-fi карта підтримує режим монітора, вона створить віртуальний інтерфейс. Назвемо наш віртуальний інтерфейс 'wlan0mon'. Щоб переглянути інтерфейс, введіть iwconfig.

Дивіться також: Як відкрити порти на роутеріЧас перехоплення пакетів

Коли ви перебуваєте в режимі монітора, ви можете почати перехоплення пакетів. Але спочатку ви повинні налаштувати правильну частоту для int. Тепер, може бути складно з'ясувати, які канали працюють в загальнодоступній мережі.

Якщо ви не знаєте, який канал використовується, напишіть наступну команду:

airodump-ng wlan0mon

Перегляд доступних мереж Wi-Fi

Коли ви запустите команду airodump, вона покаже всі мережі, доступні для вашого ноутбука. Вона також покаже номери каналів і назви мереж. Стовпчик ENC також показує, чи є шифрування в мережі. Якщо ви бачите OPN, це означає, що мережа відкрита wifi.

Захоплення пакетів даних

Для цього прикладу припустимо, що ваш wifi працює на каналі 1. Отже, ви будете використовувати команду airodump-ng наступним чином:

airodump-ng -c 1 -w файл даних wlan0mon

Під час виконання цієї команди адаптер почне перехоплювати всі дані на каналі 1. Ці дані буде записано до файлу "datafile", який ви створили за допомогою команди. Поки дані продовжують збиратися, ви можете натиснути Ctrl + C, щоб вийти і перервати операцію.

Аналіз зібраних даних

Якщо ви працюєте в корпоративній мережі, ви можете очікувати значного мережевого трафіку, і ваш файл даних буде значно більшим. Настав час проаналізувати перехоплені дані. Ось розбивка того, які дані ви будете мати в цьому файлі, такі як SSID мережі і т.д.

Хоча весь трафік може не бути корисним для вашого аналізу, фільтрація необхідних даних є критично важливою. Це пов'язано з тим, що всі інтернет-сервіси використовують порти для зв'язку з веб-сервером. Наприклад, сервери електронної пошти використовують порт 25, тоді як веб-сервери можуть використовувати порт 80.

Аналогічно, FTP і SSH використовують порти 21 і 22 відповідно. Хоча сервер може запускати кілька служб одночасно, він використовує для цього лише одну IP-адресу. Це тому, що кожна служба проходить через окремий порт.

Сортування пакетів

Використання портів дозволяє нам сортувати пакети на основі порту, через який вони проходять. Таким чином, ми можемо легко фільтрувати запити до веб-сторінок, зосередившись на порту 80. Так само легко зосередитися і на трафіку електронної пошти.

Тепер ми можемо зосередитися на http-трафіку, щоб побачити тип даних, які повертаються. Наприклад, це може бути javascript, зображення та багато інших типів.

Для фільтрації пакетів ви можете використовувати різні інструменти, такі як dsniff, urlsnarf, driftnet і т.д. Ось як ми будемо фільтрувати URL-адреси:

urlsnarf -p datafile-01.cap

Хочете також отримати паролі? Введіть наступну команду:

dsniff -p datafile-01.cap

Так само ви можете переглянути зображення, що ховаються в мережі. Введіть наступну команду:

driftnet -f datafile-01.cap -a -d capturedimages

Якщо ви використовуєте параметр -a, програма записує образи на диск, а не виводить їх на екран. Крім того, параметр -d вказує каталог для образів.

Використання Wireshark для сніфінгу пакетів

Wireshark - ще один корисний інструмент для перехоплення пакетів на відкритому Wi-Fi з'єднанні. Він може працювати з ОС Windows і є хорошим джерелом для вивчення сніфінгу, якщо ви не любите використовувати командний рядок на комп'ютері.

Ось як працювати з Wireshark.

Запустіть Wireshark

Якщо ви вже встановили Wireshark, запустіть програму на своєму комп'ютері. Якщо ви ще не встановили його, існують різні версії програмного забезпечення відповідно до операційної системи, для якої воно призначене.

Як правило, Wireshark не відображає пакети, коли починає перехоплення. Особливо, якщо ви використовуєте його у Windows, вашої карти 802.11 буде недостатньо. Це тому, що багато карт 802.11 не підтримують режим проміскуїтету. Отже, ви можете вимкнути цей режим у Wireshark. Однак, він показуватиме лише передачу пакетів між адаптером і комп'ютером, що використовує Wireshark.

Подолання проблем із картками

Щоб уникнути неприємностей, варто використовувати AirPcap, USB-карту 802.11 з підтримкою радіозв'язку. Вона добре працює з Wireshark. До неї також додається додаткова антена для покращення можливості прослуховування.

Захоплення пакетів даних за допомогою Wireshark

Щоб почати перехоплення даних, ви повинні налаштувати Wireshark, дозволивши йому взаємодіяти з клієнтом 802.11. Таким чином, ви вибираєте інтерфейс перехоплення. Для цього натисніть на "Capture> Options> Appropriate Interface" ("Параметри перехоплення> відповідний інтерфейс").

У той же час, ви повинні стежити за радіочастотним каналом. Отже, налаштуйте Wireshark на моніторинг потрібного каналу. Щоб налаштувати канал, натисніть "Capture> Options> Wireless Settings" (Параметри захоплення> бездротового зв'язку).

Ви також побачите Додаткові налаштування бездротового зв'язку під час зміни каналу.

Фільтрація пакетів

Далі, очистіть безлад, відфільтрувавши перехоплені пакети. Наприклад, ви можете встановити фільтри, щоб виключити всі інші пристрої, якщо ви усуваєте несправності на клієнтському пристрої.

Щоб встановити фільтр, натисніть "Capture> Options> Capture Filter". З'явиться вікно фільтрації, в якому ви можете встановити різні фільтри.

Почніть знімати

Перейдіть до пункту Capture і натисніть Start. Програма почне перехоплювати пакети, доки не заповниться буфер перехоплення плиток. Зазвичай він становить 1 МБ. Ви також можете змінити розмір буфера, натиснувши Capture> Options, а потім налаштувати розмір буфера.

Ви також можете встановити тривалість виконання замість того, щоб виділяти місце для захоплених даних.

Висновок

Навчившись перехоплювати пакети даних у відкритому Wi-Fi, ви зможете усунути несправності на клієнтських пристроях і навчитеся цінним основам безпеки даних у відкритій точці доступу. Отже, якщо у вас є правильні інструменти, вам не складе труднощів переглянути, що ховається в мережі.