Სარჩევი

ჩვენ ყოველთვის გარშემორტყმული ვართ უკაბელო ქსელებით. სახლში, სკოლაში თუ ნებისმიერ საჯარო ადგილას, ამ დღეებში მარტივია იპოვოთ უფასო wi-fi წვდომის წერტილი. მაგრამ, როგორც ამბობენ, თუ უფასოდ გაძლევენ, ჰკითხეთ რატომ.

ხელმისაწვდომი Wi-Fi კავშირები ტკბილად ჟღერს ყურში, რადგან ჩვენ შეგვიძლია გავაგრძელოთ გართობა ჩვენს სმარტფონებსა თუ პლანშეტებზე ნებისმიერი ადგილიდან. ანალოგიურად, თუ გსურთ სასწრაფოდ გაუგზავნოთ ელფოსტა თქვენს უფროსს, როცა რესტორანში ხართ, საჯარო wi-fi როგორც ჩანს, არაფერია კურთხევაზე.

უფასო Wi-Fi კავშირს ხშირად აკლია უსაფრთხოება.

მიუხედავად იმისა, რომ უფასო wi-fi თავს შესანიშნავად გრძნობს, ოდესმე გიფიქრიათ საჯარო Wi-Fi კავშირის ბნელ მხარეზე? როდესაც მონაცემები ხელმისაწვდომია უფასოდ, ეს ზოგადად ნიშნავს, რომ ამ ქსელის უსაფრთხოების პროტოკოლები არც თუ ისე სანდოა. შედეგად, მონაცემთა გადაღება საჯარო wi-fi-ზე დღესდღეობით არის და ეს ასევე ცოტა შემაშფოთებელია.

ამავდროულად, თუ გესმით, როგორ მუშაობს მონაცემთა ჩარევა, ის დაგეხმარებათ მიიღოთ აუცილებელი ზომები. როდესაც შემდეგ ჯერზე დაუკავშირდებით საჯარო wi-fi-ს.

რატომ შეიძლება იყოს თქვენი მონაცემები სახიფათო საჯარო უსადენო ქსელში

როდესაც უკავშირდებით საჯარო wi-fi-ს და უფასო საჯარო ცხელ წერტილებს, არსებობს მონაცემთა დარღვევის სერიოზული რისკები. ამის მთავარი მიზეზი დაშიფრული მონაცემებია. უფასო სერვისთან დაკავშირებისას, თქვენი მოწყობილობიდან მონაცემები დაშიფრული გადადის როუტერზე.

ეს ნიშნავს, რომ ნებისმიერი იყენებსღია wifi დაგეხმარებათ კლიენტის მოწყობილობების პრობლემების მოგვარებაში და გასწავლით ღირებულ საკითხებს მონაცემთა უსაფრთხოებისთვის ღია წვდომის წერტილზე. ასე რომ, თუ თქვენ გაქვთ სწორი ხელსაწყოები, არ უნდა იყოს რთული იმის დანახვა, თუ რა იმალება ქსელში.

იმავე ქსელს შეუძლია შეხედოს თქვენს ტრაფიკს და ამით მოიპაროს თქვენი მონაცემები. გარდა ამისა, ეს ნიშნავს, რომ თქვენი მონაცემები საკმაოდ დაუცველია, როდესაც ის უერთდება საჯარო Wi-Fi ქსელებს.მონაცემთა გადაჭრის გზები საჯარო Wi-Fi-ზე

მიუხედავად იმისა, რომ ეს შეიძლება საშინლად ჟღერდეს ამის გაკეთება, იმის გაგება, თუ როგორ უნდა მოხდეს ინტერნეტის მონაცემების დაჭერა, შეიძლება დაეხმაროს ინტერნეტ მომხმარებლების განათლებას და პრევენციული ზომების მიღებას ასეთი თავდასხმების თავიდან ასაცილებლად.

ამავდროულად, ეს არის ეთიკური ჰაკერების ნაწილი, რათა უზრუნველყოს კრიტიკული ინფორმაციის უსაფრთხოება შეღწევისგან. არასწორი ხელები.

დაშიფრული მონაცემების ძირითადი პრობლემები

როგორც ახლახან აღვნიშნეთ, როდესაც თქვენ დაკავშირებული ხართ საჯარო Wi-Fi-თან, მონაცემები დაშიფრული რჩება. ეს იწვევს რამდენიმე მნიშვნელოვან პრობლემას. აქ არის სწრაფი ხედვა:

მონაცემთა პაკეტები ხელმისაწვდომი ხდება წასაკითხად

რადგან მონაცემები დაშიფრული არ არის, პაკეტები ხელმისაწვდომია ყველასთვის, ვინც აკავებს ქსელს. ასე რომ, ჩამჭრელებს შეუძლიათ ადვილად წვდომა პერსონალურ ინფორმაციაზე თქვენი ტელეფონიდან, ტაბლეტიდან ან ლეპტოპიდან. ისეთი ტექნოლოგიების წყალობით, როგორიცაა TLS/SLS, შეინიშნება მცირე გაუმჯობესება მონაცემთა უსაფრთხოებაში, მაგრამ ის მაინც საკმაოდ საშიშია, რადგან თქვენ არასოდეს იცით, თუ რას აპირებენ ჰაკერები.

Rogue Wireless Access Point-ის დაყენება

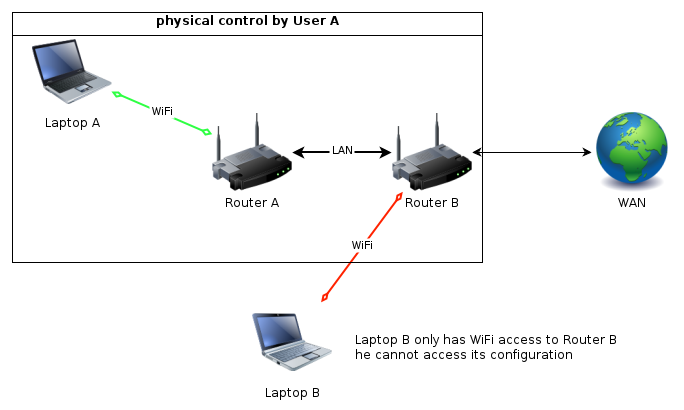

მოტყუებული წვდომის წერტილები უფრო ხელმისაწვდომი და უფრო გავრცელებული გზებია ვინმეს მოწყობილობის გატეხვისთვის. მაგალითად, ჰაკერებმა შეიძლება მოაწყონ ყალბი ცხელი წერტილები ღია wi-fi ქსელებზე საჯარო სივრცეში თაღლითური ქსელებით. ისჩვეულებრივ ხდება ადმინისტრატორის ნებართვის გარეშე.

ასე რომ, ღია Wi-Fi ქსელებმა, როგორიცაა რესტორანი, ადგილობრივი ყავის მაღაზია ან უნივერსიტეტი, შეიძლება აჩვენოს ადვილად დასაკავშირებელი ცხელი წერტილი. თუმცა, ერთადერთი იდეა ამ ბოროტი ქსელის უკან არის მომხმარებლებისგან მონაცემების აღება. მონაცემთა ასეთმა დაჭერამ შეიძლება გამოიწვიოს კატასტროფული შედეგები.

მაშასადამე, მიუხედავად იმისა, რომ საინტერესოდ ჟღერს უფასო ინტერნეტზე წვდომის მიღება, ჰაკერები შესაძლოა მოგატყუონ თქვენ და ბევრ სხვას Wi-Fi ტრაფიკის დასაჭერად და თქვენს მონაცემებზე თავდასხმისთვის.

MitM Attacks

Man In The Middle თავდასხმა არის ფარული თავდასხმა, სადაც ჰაკერს შეუძლია შეცვალოს ძირითადი ქსელის პარამეტრები. ასე რომ, სანამ ჩვეულებრივ შეგიძლიათ შეხვიდეთ ვებსაიტზე, მან შეიძლება გადაიტანოს ტრაფიკი უცნობ IP მისამართებზე.

ხშირად გადამისამართება გადასცემს ტრაფიკს ყალბ სერვერებზე, სადაც ჰაკერები გელოდებიან, რომ მოიპაროთ თქვენი მგრძნობიარე ინფორმაცია, როგორიცაა მომხმარებლის სახელი და პაროლები. , საკრედიტო ბარათის ნომრები და ა.შ.

Იხილეთ ასევე: როგორ გავაძლიეროთ WiFi სიგნალი ლეპტოპზე Windows 10-ზეზოგჯერ მას ასევე მოიხსენიებენ როგორც ფიშინგს. შესაძლოა, ეს არის ერთ-ერთი ყველაზე გავრცელებული ტექნიკა ნებისმიერი ქსელიდან მონაცემების მისაღებად. ზოგჯერ, ეს არის ფარული მოწყობილობა, რომელიც ცდილობს თქვენს მონაცემებზე წვდომას, როდესაც თქვენ დაუკავშირდებით მას.

ასევე, ვირუსების ჩამოტვირთვები, keyloggers და worms არის სხვისი მოწყობილობაში შეპარვის სხვა გზები კრიტიკული მონაცემების მისაღებად.

მონაცემთა გადაღება Wi-Fi ქსელში

ახლა, როდესაც ჩვენ ვიცით, რა ემართება დაშიფრულ მონაცემებს ღია wifi ქსელში, დროა ვნახოთ, როგორ ჩავჭრათქსელის ტრაფიკი. მოდით მივუდგეთ მას:

Sniffing Data Packets

ყოველთვის, როცა ვებგვერდზე შევდივართ, ჩვენი მობილური მოწყობილობები ან კომპიუტერები უერთდებიან ვებ სერვერს და ითხოვენ ვებგვერდს. ზოგადად, ეს ხდება ჰიპერტექსტის გადაცემის პროტოკოლის მეშვეობით. გახსოვთ, როგორ იყენებს ყველა ვებსაიტი HTTP-ს მის მისამართამდე?

როდესაც ითხოვთ ვებ გვერდს ღია wifi ქსელში, კომუნიკაცია ხილული იქნება ყველასთვის, ვინც კითხულობს მონაცემებს ამ ქსელში. განსაკუთრებით უკაბელო ქსელებით, პაკეტები ყველგან გადაიცემა და ნებისმიერ Wi-Fi მოწყობილობას შეუძლია მიიღოს ეს პაკეტები.

Wifi რეჟიმების დაყენება Sniffing და Snooping

Wifi ადაპტერი ჩვეულებრივ მუშაობს მართულ რეჟიმში. ასე რომ, ეს არის უბრალოდ კლიენტი, რომელიც უერთდება ერთ wifi როუტერს ინტერნეტთან წვდომისთვის.

ზოგიერთ ადაპტერს შეუძლია იმუშაოს მთავარ ადაპტერად, სადაც ის უზრუნველყოფს ცხელ წერტილს სხვა მოწყობილობებზე. ამ მიზნით, ადაპტერი უნდა იყოს დაყენებული სამაგისტრო რეჟიმში. თუმცა, ეს არის მონიტორის რეჟიმი, რომელიც ჩვენ გვაინტერესებს.

რა არის მონიტორის რეჟიმი?

როდესაც ადაპტერი მუშაობს მართულ რეჟიმში, ის იღებს მონაცემთა პაკეტებს მხოლოდ მოწყობილობებიდან, რომლებიც მიმართავენ მას. თუმცა, მონიტორის რეჟიმი გაძლევთ საშუალებას აკონტროლოთ და მიიღოთ ყველა პაკეტი, რომელიც მოგზაურობს ინტერნეტში.

მნიშვნელობა არ აქვს, საიდან მოდის პაკეტები და საით მიემართება ისინი. თუ ის ქსელშია, მონიტორის რეჟიმს შეუძლია მასზე წვდომა.

საინტერესოა, რომ ეს რეჟიმი არ იძლევა საშუალებასამ დროის განმავლობაში ინტერნეტთან დაკავშირებული wifi მოწყობილობის მონიტორინგი. თუმცა, თქვენ შეგიძლიათ ნახოთ მთელი wifi ტრაფიკი ამ მოწყობილობის მეშვეობით. ამიტომ, ეს არის მარტივი ინსტრუმენტი მონაცემთა პაკეტების ამოცნობისთვის ღია Wi-Fi-ზე.

ყველა Wifi მოწყობილობას არ შეუძლია მონიტორინგი

ზოგადად, უფრო იაფი wifi გადამყვანები მუშაობს მხოლოდ მართულ რეჟიმში. ასე რომ, ჯერ უნდა დარწმუნდეთ, შეუძლია თუ არა თქვენს wifi ბარათს მონიტორის რეჟიმის მართვა. შემდეგ, თუ ყველაფერი კარგად წავა, თქვენ მზად ხართ გააგრძელოთ პაკეტების ამოსუნთქვა თქვენს wifi მოწყობილობაზე.

შესაფერისი ოპერაციული სისტემა პაკეტის ამოღებისთვის

თუ გსურთ გამოიყენოთ ადაპტერი მონიტორის რეჟიმში, უმჯობესია გამოიყენოთ Kali Linux. მიუხედავად იმისა, რომ Ubuntu-ს დისტრო ასევე გააკეთებს სამუშაოს, მას შეიძლება დასჭირდეს დამატებითი ხელსაწყოები.

Kali Linux კარგად მუშაობს ვირტუალურ მანქანებთანაც. ასე რომ, რატომ არ გამოიყენოთ ვირტუალური ყუთი ახალი ვირტუალური მანქანის შესაქმნელად.

Aircrack – ng

თქვენი wifi ადაპტერი მონიტორის რეჟიმში გადასართავად, თქვენ უნდა გამოიყენოთ aircrack-ng კომპლექტი. ასევე, შეგიძლიათ გამოიყენოთ ინსტრუმენტები, როგორიცაა driftnet, urlsnarf და Wireshark. თუმცა, ამ განყოფილებაში ჩვენ ყურადღებას გავამახვილებთ aircrack-ng-ზე.

შეიტყვეთ უსადენო ინტერფეისის სახელი

თქვენ დაიწყებთ უკაბელო ადაპტერის სახელის გარკვევით. ამისათვის გახსენით ლინუქსის ბრძანების ხაზი და ჩაწერეთ შემდეგი:

ifconfig

iwconfig

დავუშვათ, რომ თქვენი ქსელის სახელია wlan0.

გადაიტანოთ მონიტორის რეჟიმი

ახლა, როცა ჩვენ ვიცით ქსელის სახელი, მოდითმონიტორის რეჟიმში გადასვლა. შეიყვანეთ შემდეგი ბრძანება:

airmon-ng Start wlan0

თუ თქვენი wi-fi ბარათი მხარს უჭერს მონიტორის რეჟიმს, ის შექმნის ვირტუალურ ინტერფეისს. მოდით ვუწოდოთ თქვენს ვირტუალურ ინტერფეისს "wlan0mon". ინტერფეისის სანახავად აკრიფეთ iwconfig.

პაკეტების აღების დრო

როდესაც მონიტორის რეჟიმში ხართ, შეგიძლიათ დაიწყოთ პაკეტების გადაღება. მაგრამ პირველ რიგში, თქვენ უნდა დააკონფიგურიროთ სწორი სიხშირე int-ისთვის. ახლა შეიძლება რთული იყოს იმის გარკვევა, თუ რა არხები მუშაობს საჯარო ქსელში.

თუ არ იცით რომელი არხი გამოიყენება, დაწერეთ შემდეგი ბრძანება:

airodump-ng wlan0mon

წვდომა Wi-Fi ქსელების ნახვა

როდესაც აწარმოებთ airodump ბრძანებას, ის აჩვენებს ყველა ქსელს, რომელიც ხელმისაწვდომია თქვენი ლეპტოპისთვის. ის ასევე აჩვენებს არხის ნომრებს და ქსელის სახელებს. ENC სვეტი ასევე ხაზს უსვამს, არის თუ არა რაიმე დაშიფვრა ქსელში. თუ ხედავთ OPN-ს, ეს ნიშნავს, რომ ქსელი ღიაა wifi.

მონაცემთა პაკეტების აღება

ამ მაგალითისთვის, დავუშვათ, რომ თქვენი wifi არის 1 არხზე. ასე რომ, თქვენ იყენებთ airodump-ს. ng ბრძანება შემდეგნაირად:

airodump-ng -c 1 -w datafile wlan0mon

როდესაც ამ ბრძანებას აწარმოებთ, ადაპტერი დაიწყებს ყველა მონაცემის დაჭერას 1 არხზე. ეს მონაცემები ჩაიწერება ფაილზე 'datafile', რომელიც შექმენით ბრძანების მეშვეობით. როდესაც მონაცემთა შეგროვება გრძელდება, შეგიძლიათ დააჭიროთ Ctrl + C ოპერაციიდან გასასვლელად.

მიღებული მონაცემების ანალიზი.

შეგიძლიათ ელოდოთ მნიშვნელოვან ქსელურ ტრაფიკს, თუ მუშაობთ კორპორატიულ ქსელზე და თქვენი მონაცემთა ფაილი საგრძნობლად დიდი იქნება. დროა გავაანალიზოთ მიღებული მონაცემები. აქ მოცემულია ინფორმაცია, თუ რა მონაცემები გექნებათ ამ ფაილში, როგორიცაა ქსელის SSID და ა.შ.

მიუხედავად იმისა, რომ მთელი ტრაფიკი შეიძლება არ იყოს სასარგებლო თქვენი ანალიზისთვის, საჭირო მონაცემების გაფილტვრა გადამწყვეტია. ეს იმიტომ ხდება, რომ ყველა ინტერნეტ სერვისი იყენებს პორტებს ვებ სერვერთან კომუნიკაციისთვის. მაგალითად, ელფოსტის სერვერები იყენებენ პორტს 25, ხოლო ვებ სერვერებს შეუძლიათ გამოიყენონ პორტი 80.

ასევე, FTP და SSH იყენებენ პორტებს 21 და 22, შესაბამისად. მიუხედავად იმისა, რომ სერვერს შეუძლია ერთდროულად აწარმოოს მრავალი სერვისი, ის იყენებს მხოლოდ ერთ IP მისამართს. ეს იმიტომ ხდება, რომ თითოეული სერვისი გადის სხვადასხვა პორტში.

პაკეტების დახარისხება

პორტების გამოყენება მიგვიყვანს პაკეტების დახარისხებამდე იმ პორტის მიხედვით, რომელსაც ისინი მოგზაურობენ. აქედან გამომდინარე, ჩვენ შეგვიძლია მარტივად გავფილტროთ ვებგვერდის მოთხოვნები პორტ 80-ზე ფოკუსირებით. ანალოგიურად, უფრო ადვილია ფოკუსირება ელ. უკან. მაგალითად, ეს შეიძლება იყოს javascript, სურათები და მრავალი სხვა ტიპი.

როდესაც თქვენ ფილტრავთ პაკეტებს, შეგიძლიათ გამოიყენოთ სხვადასხვა ხელსაწყოები, როგორიცაა dsniff, urlsnarf, driftnet და ა.შ. აი, როგორ გავფილტროთ URL:

urlsnarf -p datafile-01.cap

გსურთ პაროლების მიღებაც? ჩაწერეთ შემდეგიბრძანება:

dsniff -p datafile-01.cap

ასევე, თქვენ ასევე შეგიძლიათ ნახოთ ქსელში დამალული სურათები. ჩაწერეთ შემდეგი ბრძანება:

driftnet -f datafile-01.cap -a -d capturedimages

როდესაც იყენებთ -a ოფციას, ის წერს სურათებს თქვენს დისკზე იმის ნაცვლად, რომ აჩვენოს. ეკრანი. ასევე, -d აკონკრეტებს დირექტორიას სურათებისთვის.

Იხილეთ ასევე: Google Wifi რჩევები: ყველაფერი რაც თქვენ უნდა იცოდეთ!Wireshark-ის გამოყენება პაკეტების ამოცნობისთვის

Wireshark არის კიდევ ერთი სასარგებლო ინსტრუმენტი პაკეტების გადასაღებად ღია wifi კავშირზე. მას შეუძლია იმუშაოს Windows OS-თან და კარგი წყაროა სნიფის შესასწავლად, თუ არ მოგწონთ კომპიუტერზე ბრძანების ხაზის გამოყენება.

აი, თუ როგორ უნდა იმუშაოთ Wireshark-თან.

გაუშვით. Wireshark

თუ ვივარაუდებთ, რომ თქვენ დააინსტალირეთ Wireshark, გაუშვით აპლიკაცია თქვენს კომპიუტერში. თუ ჯერ არ დაინსტალირებულხართ, არსებობს პროგრამული უზრუნველყოფის სხვადასხვა ვერსიები ოპერაციული სისტემის მიხედვით.

ზოგადად, Wireshark არ აჩვენებს პაკეტებს, როდესაც ის დაჭერას იწყებს. მით უმეტეს, თუ მას Windows-ზე მუშაობთ, თქვენი 802.11 ბარათი არ იქნება საკმარისი. ეს იმიტომ, რომ ბევრი 802.11 ბარათი არ იძლევა პრომისკუურ რეჟიმს. ასე რომ, შეგიძლიათ გამორთოთ ეს რეჟიმი Wireshark-ში. თუმცა, ის აჩვენებს მხოლოდ პაკეტების გადაცემას ადაპტერსა და კომპიუტერს შორის Wireshark-ის გამოყენებით.

ბარათის პრობლემის გადალახვა

პრობლემების თავიდან ასაცილებლად, კარგი იდეაა გამოიყენოთ AirPcap, USB-ზე დაფუძნებული. 802.11 რადიო დიზაინის ბარათი. კარგად მუშაობსWireshark-თან ერთად. მას ასევე მოყვება დამატებითი ანტენა მოსმენის უნარის გასაუმჯობესებლად.

მონაცემთა პაკეტების გადაღება Wireshark-ით

მონაცემების აღების დასაწყებად, თქვენ უნდა დააკონფიგურიროთ Wireshark, რაც მისცეს მას ინტერფეისის 802.11 კლიენტთან. ამ გზით, თქვენ ირჩევთ გადაღების ინტერფეისს. ამისათვის დააწკაპუნეთ ღილაკზე „გადაღება > ოფციები > შესაბამისი ინტერფეისი.

ამავდროულად, თქვენ უნდა ადევნოთ თვალი RF არხს. ასე რომ, დააკონფიგურირეთ Wireshark სწორი არხის მონიტორინგისთვის. არხის კონფიგურაციისთვის დააწკაპუნეთ ღილაკზე > ოფციები > Wireless Settings'.

თქვენ ასევე იხილავთ გაფართოებულ უსადენო პარამეტრებს არხის შეცვლისას.

ფილტრაციის პაკეტები

შემდეგ, გაასუფთავეთ არეულობა მიღებული პაკეტების გაფილტვრით. მაგალითად, თქვენ შეგიძლიათ დააყენოთ ფილტრები, რათა გამოირიცხოს ყველა სხვა მოწყობილობა, თუ თქვენ აგვარებთ პრობლემებს კლიენტის მოწყობილობაზე.

ფილტრის დასაყენებლად დააწკაპუნეთ ღილაკზე „გადაღება> ოფციები> ფილტრის გადაღება. გამოჩნდება ფილტრის ფანჯარა, სადაც შეგიძლიათ დააყენოთ სხვადასხვა ფილტრები.

Start Capturing

გადადით Capture-ზე და დააწკაპუნეთ დაწყებაზე. ის დაიწყებს პაკეტების აღებას მანამ, სანამ ფილების დაჭერის ბუფერი არ იქნება სავსე. ზოგადად, ეს არის 1 მბ სივრცე. თქვენ ასევე შეგიძლიათ შეცვალოთ ბუფერის ზომა დაწკაპუნებით "გადაღება > ოფციები' და შემდეგ ბუფერის ზომის კორექტირება.

ასევე, თქვენ შეგიძლიათ დააყენოთ გაშვების ხანგრძლივობა აღბეჭდილი მონაცემებისთვის სივრცის გამოყოფის ნაცვლად.

დასკვნა

ისწავლეთ მონაცემების აღების შესახებ პაკეტებზე