Բովանդակություն

Ի՞նչ է firewall-ը:

Firewall տերմինը սկսեց իր հիշատակումը ցանցային աշխարհում 80-ականների վերջին: Այն ժամանակ ինտերնետը բավականին նոր էր, և այս տերմինը կոչվում էր հրդեհային պատ, որը կառուցված էր շենքում մարդկանց պաշտպանելու համար: Նմանատիպ օրինակով է աշխատում ցանցային ցանցի firewall-ը: Այսօր դա ցանկացած ցանցի պաշտպանության առաջին գիծն է:

Սա համակարգ է, որը նախատեսված է կանխելու չարտոնված մուտքը դեպի մասնավոր ցանց կամ դրանից: Այն արգելափակում է անցանկալի երթևեկությունը և թույլ է տալիս պահանջվող երթևեկությունը: Այն ստեղծում է անվտանգության խոչընդոտ մասնավոր ցանցի և հանրային ինտերնետի միջև: Ինտերնետում կան բազմաթիվ հաքերներ և վնասակար տրաֆիկ: Այն կարող է փորձել ներթափանցել մասնավոր ցանց՝ վնաս պատճառելու համար: Firewall-ը դա կանխելու հիմնական բաղադրիչն է:

Տես նաեւ: Ինչպես փոխել DNS-ը երթուղիչի վրաFirewall-ների տեսակները

Սարքավորումների firewall-ներ. Այն ցանցի անվստահելի աղբյուր է, և անվտանգության կամ ցանկացած սարքի կամ սերվերի համար ապարատային firewall-ը պարտադիր է: Սարքավորման firewalls-ը ապահովում է ցանցի պաշտպանություն ցանկացած վնասակար գործողությունից կամ համակարգի վնասից: Փորձագետից պահանջվում է սարքաշարային firewall ստեղծել ամբողջ ցանցի համար, քանի որ այն ներառում է բազմաթիվ բարդություններ: Խոշոր կազմակերպությունների համար գլոբալ տարածքում գործող այլ firewalls-ի համադրությունը ապարատային firewall-ն է, որն ապահովում է լավագույն անվտանգությունը: Ծրագրային ապահովման պատեր

Համակարգի մակարդակում գործելու համար անհրաժեշտ է ծրագրային ապահովման firewall: Վերահսկողության հստակությունը ավելի մեծ է, երբ համեմատվում է ապարատային firewall-ի հետ: Առանձին համակարգիչներ կամ ցանցեր պահանջում են խորը սկանավորում՝ յուրաքանչյուր սարքը պաշտպանելու համար: Սա պահանջում է տեղադրում յուրաքանչյուր համակարգում, որպեսզի բոլոր ծրագրերը կարողանան հետևել անվտանգության համար: Դրա լավագույն օրինակը անհատական համակարգիչների վրա տեղադրված հակավիրուսն է: Այն պաշտպանում է յուրաքանչյուր համակարգ սահմանված սպառնալիքներով: Ծրագրային ապահովման firewall-ը կարող է հարմարեցվել ըստ օգտագործողի պահանջների: Յուրաքանչյուր համակարգի վրա կատարվում է խորը սկանավորում: Այս firewall-ը կարող է սկանավորել բովանդակության հիման վրա: Ծրագրային firewall-ի թերությունն այն է, որ այն կարող է չաջակցվել բոլոր համակարգում:

Երկուսն էլ հասկանալու օրինակ են. Կազմակերպությունը ցանկանում է արգելափակել Instagram-ը բոլոր գրասենյակային նոութբուքերում: Սարքավորման firewall-ը կարգելափակի ուղիղ հղումը դեպի Instagram, բայց միայն ծրագրային firewall-ը կարող է ճշգրտել բովանդակությունը և արգելափակել բոլոր այն հղումները, որոնք ապահովում են Instagram-ի հետ կապված բովանդակության անուղղակի մուտք:

Ինչպե՞ս է գործում firewall-ը:

Այսօր տեխնոլոգիաների դարաշրջանում firewall-ը շատ կարևոր է յուրաքանչյուր ցանցի համար: Դա կարող է լինել տնային ցանց, փոքր կազմակերպություն կամ զանգվածային ցանցեր: Ցանկացած կազմակերպության համար firewall-ը ամենակարեւոր գործիքն է: Այն ունի բազմաթիվ համակարգիչներ, ցանցեր և սերվերներ: Կարելի է ներդնել firewall կամ ապարատային կամ ծրագրային, կամ երկուսի համակցությամբ: Firewall-ը կանխում էԻնտերնետի չարտոնված օգտատերերի մուտքը ինտերնետին միացված մասնավոր ցանցեր, հատկապես ներքին ցանցեր:

Firewall-ը սարքի կարգավորում է կազմակերպության ցանցի և համացանցի միջև: Այն հանդես է գալիս որպես զտիչ աղբյուրի և նպատակակետի միջև: Սա ցանկացած կազմակերպության կողմից առաջին մի քանի կարգավորումների մի մասն է, որպեսզի այն նշվի որպես հիմնական կառուցվածք: Երբ firewall-ը տեղադրվի այս մակարդակում, հետագա փոփոխություններն ու հետևանքները կարող են կատարվել՝ ելնելով համակարգի պահանջներից:

Firewall-ի տեխնիկան սովորաբար դասակարգվում է հետևյալ կերպ.

Տես նաեւ: Mophie անլար լիցքավորման պահոցը չի աշխատում: Փորձեք այս ուղղումները- Փաթեթների զտում . Այս տեխնիկան օգտագործվում է firewall-ի կողմից՝ ստացված տվյալների փաթեթների հիման վրա զտելու և սկանավորելու համար: . Բացի վերնագրից, փաթեթները մշակվում են ցանցի և տրանսպորտային շերտի հիման վրա, որը սովորաբար կոչվում է Շերտ 3 և Շերտ 4: Փաթեթների զտիչ firewall-ը ստեղծում է զտման աղյուսակ, որը կրում է տեղեկությունները վավեր և անվավեր փաթեթների մասին: Միացումից հետո բոլոր հաստատված փաթեթները կուղարկվեն և ստացվեն առանց որևէ պարտավորության: Ավելի բարձր մակարդակի տվյալների ապահովման համար փաթեթների զտումն օգտագործվում է այլ firewalls-ի համակցությամբ, քանի որ այն զտում է տվյալները միայն փաթեթի մակարդակում: Հետազոտության մակարդակը պետք է ավելի շատ լինի, երբ խոսքը վերաբերում է կազմակերպչական տվյալներին:

- Շղթայի մակարդակի դարպասի իրականացում. Այն կապի դեպքում, որտեղ անհրաժեշտ է կապ վստահելի հաճախորդի և անվստահելի հոսթի միջև, ներդրվում է շղթայի մակարդակի դարպաս: Այնստուգում է օրինականությունը և կապ է հաստատում. Դարպասը ստեղծում է վիրտուալ թունել ցանցի միջև: Միացումն ավարտվելուց հետո աղյուսակի մուտքագրում է արվում, և այդուհետև նշված գրառումներին թույլատրվում է միանալ: Այն ուղարկում և ստանում է տվյալներ՝ առանց հետագա զտման:

- Գործում է որպես պրոքսի սերվեր. Պրոքսի սերվերն աշխատում է հավելվածի մակարդակում (շերտ 5): Վերնագրի հետ մեկտեղ այս firewall-ը նաև սկանավորում է տվյալները: Այն ստուգում է տվյալների հիմնաբառերը և հաստատում, արդյոք օգտագործողը իսկական է, թե ոչ: Անվտանգության այս մակարդակի լավագույն օրինակը օգտվողի անունն ու գաղտնաբառը են: Անկախ նրանից, թե որ կայքից ենք մենք օգտագործում, մենք պետք է գրանցվենք նախքան որևէ տեսակի գործարք կատարելը: այն անցնում է անվտանգության շերտով, որը հանդիսանում է HTTPS, այնուհետև օգտագործողը նույնականացվում է տրամադրված ID-ի և գաղտնաբառի հիման վրա: Ցանցի անվտանգությունը կառավարվում է այնպես, որ վավեր օգտատերը կարող է մուտք գործել տվյալներ ապահով նիստում (//), եթե որևէ անվավեր օգտատեր փորձի մուտք գործել սխալ ID-ով և գաղտնաբառով, հարցումն անմիջապես կհեռացվի: Մեկ այլ օրինակ, երբ մեր նամակներից որևէ մեկը գնում է սպամի թղթապանակ, այս սցենարում նաև հիմնաբառերը ստուգվում են: Խորը սկանավորումը կատարվում է նախքան որևէ փաթեթ ուղարկելը ներքին տվյալների բազա:

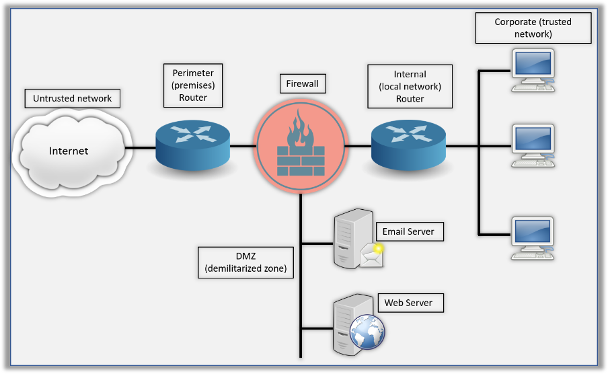

Firewall-ը անվտանգության ռազմավարությունների մի մասն է, այն նաև ներառում է ներքին և պարագծային երթուղիչների խառնուրդ: Ապառազմականացված գոտին (DMZ) կարող է լինել համաշխարհային ինտերնետային հասցե կամ մասնավոր հասցեհասցեն։ Դա կախված է նրանից, թե ինչպես եք կարգավորել ձեր firewall-ը: Այստեղ դուք կգտնեք HTTP, էլ.փոստ և այլ սերվերներ:

Ցանցի վրա հիմնված firewall-ը սարքաշարի և ծրագրաշարի համակցություն է: Այն տեղադրված է մասնավոր ցանցի և հանրային ինտերնետի միջև: Ցանցի վրա հիմնված firewall-ը, ի տարբերություն ծրագրային ապահովման վրա հիմնված firewall-ի, պաշտպանում է ամբողջ ցանցը: Սա կարող է լինել նաև ինքնուրույն արտադրանք կամ երթուղիչի համակարգի մաս: Այն կարող է տեղակայվել նաև ծառայության մատակարարի ամպային ենթակառուցվածքում:

Ցանցն ապահովելու համար firewall-ի գործառույթը կարելի է դասակարգել երկու մասի.

- Մեթոդներ, որոնք օգտագործվում են ցանցի միջոցով տվյալների ապահովման համար:

- Մեթոդներ, որոնք կարգավորում են փաթեթը: կարող է տարանցիկ անցնել ցանցից:

Մյուս տեսակի firewall-ը հիմնված է ծրագրային ապահովման վրա: Դրանք տեղադրված են մեր համակարգերում: Այն պաշտպանում է միայն այն համակարգիչը, որի վրա տեղադրված է: Հակավիրուսային ծրագրերի մեծ մասը միավորված է հոսթինգի վրա հիմնված firewall-ի հետ միասին: Շատ կազմակերպություններ օգտագործում են ցանցի վրա հիմնված և հոսթինգի վրա հիմնված firewall-ի համադրություն, քանի որ այն կապահովի ցանցի առավելագույն անվտանգությունը:

Ինչպե՞ս է firewall-ը կանխում հարձակումները:

Firewall-ը կանխում է հարձակումը՝ զտելով ցանցի տվյալները: Այն որոշում է կանոնը՝ արդյոք փաթեթը կարող է մտնել ցանց: Ցանցի ադմինիստրատորը կարող է սահմանել firewall-ի կանոնը Մուտքի վերահսկման ցանկում : Այս կանոնները կարող են նաև հարմարեցվել: Ադմինիստրատորը ոչ միայն որոշում է, թե որ փաթեթն է մտնումցանցը, այլ նաև այն, ինչ կարող է լքել ցանցը: Firewall-ի կանոնները կարող են հիմնված լինել IP հասցեի, տիրույթի անունների, արձանագրությունների, ծրագրերի, նավահանգիստների և հիմնաբառերի վրա: Ինտրանետ մուտք գործող կամ դուրս եկող բոլոր հաղորդագրությունները պետք է անցնեն firewall-ով: Սա ուսումնասիրում է յուրաքանչյուր հաղորդագրություն և արգելափակում է այն հաղորդագրությունը, որը չի համապատասխանում մուտքի վերահսկման ցանկի անվտանգության չափանիշներին:

Օրինակ, եթե ընկերության firewall-ը զտում է փաթեթները IP հասցեի հիման վրա, մուտքի վերահսկման ցուցակը կունենա IP հասցեի մանրամասները, որոնք թույլատրվելու կամ մերժվելու են մուտք գործել այս ցանց: Այն կմերժի մուտքի վերահսկման ցուցակի մերժված բաժնում նշված IP հասցեից եկող ողջ ցանցը:

Ինչպե՞ս է աշխատում երթուղիչի firewall-ը:

Firewall-ը ցանկացած երթուղիչի լրացուցիչ հատկանիշ է, ի թիվս այլ անվտանգության հատկանիշների: Ինչպես ցույց է տրված վերը նշված գծապատկերում, ցանցի ցանկացած կարգավորումներում տեղադրված են երկու տեսակի երթուղիչներ: Պարագծային երթուղիչը տրամադրվում է ինտերնետ ծառայության մատակարարի կողմից: Դա ձեր կապն է արտաքին աշխարհի հետ: Այս երթուղիչը վերահղում է ինտերնետից ուղարկված փաթեթները, ինչպես նաև ստուգում է դրանց իսկությունը. եթե դա թույլատրվում է մուտքի վերահսկման ցանկի համաձայն, թե ոչ: Ներքին երթուղիչը հանդիսանում է կենտրոնի հիմնական շերտը և բանալին: Այն միացնում է LAN-ը բոլոր հեռավոր համակարգերին:

Սա անվտանգության շերտն է, որն իրականացնում է երթևեկության ուղղությունը, ինչպես նաև պաշտպանում է համակարգը չարամիտ ծրագրերից: Այն որոշում էփաթեթի նպատակակետը և այն ուղղորդում դեպի հաջորդ լավագույն հոպը, բայց միևնույն ժամանակ հաստատում է՝ արդյոք փաթեթը իրավասու է մտնել ցանց, թե ոչ: Ցանկացած ցանցի հնարավոր առավելագույն պաշտպանությունը ցանկացած վնասից ապահովելու համար լավագույն տարբերակն է համարվում երթուղիչի և firewall-ի համադրությունը: