Tabla de contenido

¿Qué es un cortafuegos?

El término cortafuegos empezó a utilizarse en el mundo de las redes a finales de los 80. Internet era bastante nuevo entonces, y este término se refería a un cortafuegos construido en un edificio para proteger a las personas. Un cortafuegos en redes funciona de forma similar. Hoy en día, es la primera línea de defensa de cualquier red.

Es un sistema diseñado para impedir el acceso no autorizado a una red privada o desde ella. Bloquea el tráfico no deseado y permite el tráfico deseado. Crea una barrera de seguridad entre la red privada y la Internet pública. En Internet hay muchos piratas informáticos y tráfico malintencionado que pueden intentar penetrar en una red privada para causar daños. Un cortafuegos es un componente clave para preveniresto.

Tipos de cortafuegos

Cortafuegos de hardware:

Un cortafuegos de hardware se mantiene en su lugar para protegerlo de una red global, que es Internet. Es una fuente no confiable de la red, y para la seguridad o cualquier dispositivo o servidor de un cortafuegos de hardware es una necesidad. Los cortafuegos de hardware proporcionan protección en toda la red contra cualquier actividad maliciosa o daño al sistema. Un experto es necesario para configurar un cortafuegos de hardware para toda una red, ya queimplica múltiples complejidades. Para las grandes organizaciones, el funcionamiento global de una combinación de otros cortafuegos es con un cortafuegos de hardware para proporcionar la mejor seguridad.

Cortafuegos informáticos

Un cortafuegos de software debe funcionar a nivel de sistema. La granularidad del control es mayor en comparación con un cortafuegos de hardware. Los ordenadores individuales o las redes requieren un análisis en profundidad para proteger cada dispositivo. Esto requiere la instalación en cada sistema para que todos los programas puedan ser rastreados por seguridad. El mejor ejemplo de esto es el antivirus instalado en los PC personales. Protegecada sistema con amenazas definidas. Un cortafuegos de software puede personalizarse según los requisitos del usuario. Se realiza un análisis profundo en cada sistema. Este cortafuegos puede analizar en función del contenido. Un inconveniente del cortafuegos de software es que puede no ser compatible con todos los sistemas.

Ver también: ¿Las llamadas WiFi del iPhone no funcionan? Consejos para solucionar problemasUn ejemplo para entender ambas cosas es: una organización quiere bloquear Instagram en todos los portátiles de la oficina. Un cortafuegos de hardware bloqueará el enlace directo a Instagram, pero sólo un cortafuegos de software puede refinar el contenido y bloquear todos los enlaces que proporcionan acceso indirecto a contenidos relacionados con Instagram.

¿Cómo funciona un cortafuegos?

En la era de la tecnología actual, un cortafuegos es esencial para cualquier red, ya sea una red doméstica, una pequeña organización o una red masiva. Para cualquier organización, un cortafuegos es la herramienta más importante, ya que involucra a muchos ordenadores, redes y servidores. Se puede implementar un cortafuegos en forma de hardware o software, o una combinación de ambos. El cortafuegos evita que los usuarios no autorizados de Internet se conecten a Internet.de acceder a redes privadas conectadas a Internet, especialmente intranets.

Un cortafuegos es un dispositivo configurado entre la red de una organización y la web. Actúa como filtro entre el origen y el destino. Forma parte de las primeras configuraciones de cualquier organización para marcarla como estructura base. Una vez configurado un cortafuegos a este nivel, se pueden realizar más modificaciones e implicaciones en función de los requisitos del sistema.

Una técnica de cortafuegos suele clasificarse de la siguiente manera:

- Filtrado de paquetes Filtrado de paquetes : Esta técnica es utilizada por un cortafuegos para filtrar y escanear en función de los paquetes de datos recibidos. Aparte de la cabecera, los paquetes se procesan en función de la capa de red y de transporte, normalmente denominadas Capa 3 y Capa 4. Un cortafuegos de filtrado de paquetes crea una tabla de filtrado que contiene la información sobre los paquetes válidos y no válidos. Una vez establecida una conexión, se enviarán todos los paquetes aprobados.Para asegurar los datos a un nivel superior, se utiliza el filtrado de paquetes con una combinación de otros cortafuegos, ya que esto filtra los datos sólo a nivel de paquete. El nivel de escrutinio debe ser mayor cuando se trata de datos organizativos.

- Implementación de pasarelas a nivel de circuito: En una conexión en la que se requiere un enlace entre el cliente de confianza y el host no de confianza, se implementa una pasarela a nivel de circuito que verifica la legitimidad y establece una conexión. La pasarela crea un túnel virtual entre la red. Una vez realizada la conexión, se realiza una entrada en la tabla y, a partir de ese momento, se permite la conexión de las entradas de la lista. Envía y recibe datos sinmás filtrado.

- Actuar como servidor proxy: Un servidor proxy funciona a nivel de aplicación (Capa 5). Junto con el encabezado, este cortafuegos también escanea los datos. Verifica las palabras clave de los datos y confirma si el usuario es auténtico o no. El mejor ejemplo de este nivel de seguridad es el nombre de usuario y la contraseña. Independientemente del sitio que estemos utilizando, necesitamos registrarnos antes de realizar cualquier tipo de transacción. se pasa a través de una capa de seguridadque es HTTPS y entonces el usuario es identificado basado en el ID y la contraseña proporcionados. La seguridad de la red es administrada de tal manera que en un usuario válido puede acceder a los datos en una sesión segura (//), si cualquier usuario inválido intenta acceder con ID y contraseña incorrectos, la solicitud será descartada inmediatamente. Otro ejemplo es cuando alguno de nuestros correos electrónicos va a la carpeta de spam, en este escenario también las palabras clave sonVerificado. El escaneo profundo se realiza antes de que cualquier paquete sea enviado a la base de datos interna.

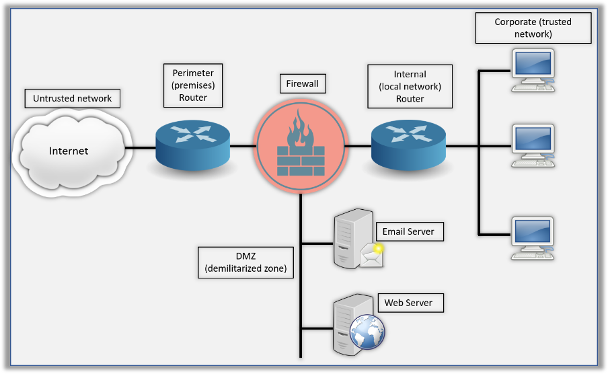

Un cortafuegos forma parte de las estrategias de seguridad, también implica una mezcla de routers internos y perimetrales. El Zona desmilitarizada (DMZ) puede ser una dirección global de Internet o una dirección privada. Depende de cómo configure su cortafuegos. Aquí es donde encontrará los servidores HTTP, de correo electrónico y otros.

Ver también: Cómo cambiar el WiFi en AlexaUn cortafuegos basado en red es una combinación de hardware y software. Se coloca entre la red privada y la Internet pública. Un cortafuegos basado en red, a diferencia de un cortafuegos basado en software, protege toda la red. Puede ser un producto independiente o formar parte del sistema de routers. También puede desplegarse en la infraestructura de nube del proveedor de servicios.

Para proteger la red, la función del cortafuegos puede clasificarse en dos categorías:

- Métodos utilizados para proteger los datos en tránsito por una red.

- Métodos que regulan qué paquetes pueden transitar por la red.

Otro tipo de cortafuegos es el basado en software. Se instalan en nuestros sistemas y sólo protegen el ordenador en el que están instalados. La mayoría de los programas antivirus se incluyen junto con un cortafuegos basado en host. La mayoría de las organizaciones utilizan una combinación de cortafuegos basado en red y basado en host, ya que proporcionará la máxima seguridad a la red.

¿Cómo evita los ataques un cortafuegos?

Un cortafuegos evita los ataques filtrando los datos de la red. Determina la regla - si el paquete puede entrar en la red. El administrador de la red puede definir la regla del cortafuegos en el archivo Lista de control de acceso Estas reglas también se pueden personalizar. El administrador no sólo decide qué paquete entra en la red, sino también qué puede salir de ella. Las reglas del cortafuegos se pueden basar en direcciones IP, nombres de dominio, protocolos, programas, puertos y palabras clave. Todos los mensajes que entran o salen de la intranet deben pasar por el cortafuegos, que examina cada mensaje y bloquea los que no cumplen los requisitos especificados.criterios de seguridad de la lista de control de acceso.

Por ejemplo, si el cortafuegos de una empresa filtra los paquetes en función de la dirección IP, la lista de control de acceso tendrá los detalles de la dirección IP a la que se permitirá o denegará la entrada en esta red, y rechazará toda la red procedente de la dirección IP mencionada en la sección de denegados de la lista de control de acceso.

¿Cómo funciona un cortafuegos de router?

Un cortafuegos es una función añadida a cualquier router entre sus otras funciones de seguridad. Como se muestra en el diagrama anterior, hay dos tipos de routers instalados en cualquier configuración de red. Enrutador perimetral lo proporciona el proveedor de servicios de Internet. Es su conexión con el mundo exterior. Este router redirige los paquetes enviados desde Internet y comprueba su autenticidad; si está permitido según la lista de control de acceso o no. El Router interno es la capa central y la clave del concentrador. Conecta la LAN con todos los sistemas remotos.

Es la capa de seguridad que se encarga de dirigir el tráfico y de proteger el sistema frente a los programas maliciosos. Determina el destino del paquete y lo dirige al siguiente mejor salto, pero al mismo tiempo confirma si el paquete está autorizado a entrar en la red o no. Para dotar a cualquier red de la máxima protección posible frente a cualquier daño, se considera que una combinación de enrutador y cortafuegos es lo más adecuado.la mejor opción.