Inhaltsverzeichnis

Was ist eine Firewall?

Der Begriff Firewall tauchte in der Netzwerkwelt erstmals Ende der 80er Jahre auf. Damals war das Internet noch relativ neu, und der Begriff wurde als Brandmauer bezeichnet, die in einem Gebäude zur Abschirmung von Personen errichtet wurde. Eine Firewall in Netzwerken funktioniert nach einem ähnlichen Muster. Heute ist sie die erste Verteidigungslinie für jedes Netzwerk.

Es handelt sich um ein System, das den unbefugten Zugriff auf ein privates Netzwerk verhindern soll. Es blockiert unerwünschten Datenverkehr und lässt erwünschten Datenverkehr zu. Es bildet eine Sicherheitsbarriere zwischen dem privaten Netzwerk und dem öffentlichen Internet. Im Internet gibt es viele Hacker und bösartigen Datenverkehr, der versuchen kann, in ein privates Netzwerk einzudringen und Schaden anzurichten. Eine Firewall ist eine Schlüsselkomponente zur Verhinderung vondies.

Siehe auch: Alles über Xbox One WiFi AdapterArten von Firewalls

Hardware-Firewalls:

Eine Hardware-Firewall wird eingesetzt, um Sie vor einem globalen Netzwerk, dem Internet, zu schützen. Es ist eine nicht vertrauenswürdige Netzwerkquelle, und für die Sicherheit eines jeden Geräts oder Servers ist eine Hardware-Firewall ein Muss. Hardware-Firewalls bieten netzwerkweiten Schutz vor böswilligen Aktivitäten oder Schäden am System. Ein Experte ist erforderlich, um eine Hardware-Firewall für ein ganzes Netzwerk einzurichten, da sieFür große Unternehmen ist eine Kombination aus anderen Firewalls mit einer Hardware-Firewall die beste Lösung, um die Sicherheit zu gewährleisten.

Software-Firewalls

Eine Software-Firewall muss auf Systemebene funktionieren. Die Granularität der Kontrolle ist im Vergleich zu einer Hardware-Firewall größer. Einzelne Computer oder Netzwerke müssen eingehend gescannt werden, um jedes Gerät zu schützen. Dies erfordert die Installation in jedem System, damit alle Programme für die Sicherheit verfolgt werden können. Das beste Beispiel hierfür ist das auf PCs installierte Antivirusprogramm. Es schütztEine Software-Firewall kann je nach den Anforderungen des Benutzers angepasst werden. Auf jedem System wird ein Tiefenscan durchgeführt. Diese Firewall kann auf der Grundlage von Inhalten scannen. Ein Nachteil der Software-Firewall ist, dass sie möglicherweise nicht von jedem System unterstützt wird.

Ein Beispiel, um beides zu verstehen: Ein Unternehmen möchte Instagram auf allen Büro-Laptops blockieren. Eine Hardware-Firewall kann den direkten Link zu Instagram blockieren, aber nur eine Software-Firewall kann den Inhalt verfeinern und alle Links blockieren, die indirekten Zugang zu Inhalten im Zusammenhang mit Instagram bieten.

Wie funktioniert eine Firewall?

Im heutigen Zeitalter der Technologie ist eine Firewall für jedes Netzwerk unverzichtbar. Egal ob es sich um ein Heimnetzwerk, ein kleines Unternehmen oder eine große Organisation handelt. Für jede Organisation ist eine Firewall das wichtigste Werkzeug. Es sind viele Computer, Netzwerke und Server involviert. Man kann eine Firewall entweder in Form von Hardware oder Software oder einer Kombination aus beidem implementieren. Die Firewall verhindert, dass unbefugte Internetnutzerden Zugang zu privaten Netzen, die mit dem Internet verbunden sind, insbesondere zu Intranets.

Eine Firewall ist ein Gerät, das zwischen dem Netzwerk einer Organisation und dem Internet eingerichtet wird. Sie fungiert als Filter zwischen der Quelle und dem Ziel. Sie gehört zu den ersten Einrichtungen jeder Organisation, um sie als Basisstruktur zu kennzeichnen. Sobald eine Firewall auf dieser Ebene eingerichtet ist, können weitere Änderungen und Auswirkungen auf der Grundlage der Systemanforderungen vorgenommen werden.

Eine Firewall-Technik wird in der Regel wie folgt klassifiziert:

- Filterung von Paketen Diese Technik wird von einer Firewall verwendet, um die empfangenen Datenpakete zu filtern und zu scannen. Abgesehen vom Header werden die Pakete auf der Grundlage der Netzwerk- und Transportschicht verarbeitet, die normalerweise als Schicht 3 und Schicht 4 bezeichnet werden. Eine paketfilternde Firewall erstellt eine Filtertabelle, die Informationen über gültige und ungültige Pakete enthält. Sobald eine Verbindung hergestellt ist, werden alle zugelassenen Pakete gesendet.Um die Daten auf einer höheren Ebene zu schützen, wird die Paketfilterung in Kombination mit anderen Firewalls eingesetzt, da sie die Daten nur auf der Paketebene filtert. Wenn es um organisatorische Daten geht, sollte der Grad der Kontrolle höher sein.

- Implementierung eines Gateways auf Schaltungsebene: Bei einer Verbindung, bei der eine Verbindung zwischen dem vertrauenswürdigen Client und dem nicht vertrauenswürdigen Host erforderlich ist, wird ein Circuit-Level-Gateway implementiert. Es überprüft die Legitimität und stellt eine Verbindung her. Das Gateway schafft einen virtuellen Tunnel zwischen den Netzen. Sobald die Verbindung hergestellt ist, wird ein Tabelleneintrag erstellt und von da an sind die aufgelisteten Einträge berechtigt, eine Verbindung herzustellen. Es sendet und empfängt Daten ohneweitere Filterung.

- Als Proxy-Server fungieren: Ein Proxyserver arbeitet auf der Anwendungsebene (Schicht 5). Neben dem Header scannt diese Firewall auch die Daten. Sie überprüft die Schlüsselwörter der Daten und bestätigt, ob der Benutzer authentisch ist oder nicht. Das beste Beispiel für diese Sicherheitsstufe sind der Benutzername und das Passwort. Egal, welche Website wir benutzen, wir müssen uns registrieren, bevor wir irgendeine Art von Transaktion durchführen. es wird durch eine Sicherheitsschicht geleitetdie HTTPS ist, und dann wird der Benutzer anhand der angegebenen ID und des Passworts identifiziert. Die Netzwerksicherheit wird so verwaltet, dass ein gültiger Benutzer in einer gesicherten Sitzung (//) auf Daten zugreifen kann; wenn ein ungültiger Benutzer versucht, mit falscher ID und falschem Passwort zuzugreifen, wird die Anfrage sofort verworfen. Ein weiteres Beispiel ist, wenn eine unserer E-Mails im Spam-Ordner landet; in diesem Szenario sind auch die SchlüsselwörterDas Deep Scanning wird durchgeführt, bevor ein Paket an die interne Datenbank gesendet wird.

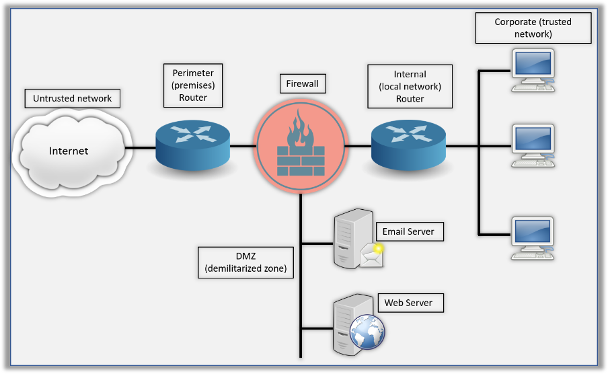

Eine Firewall ist ein Teil der Sicherheitsstrategien, sie umfasst auch eine Mischung aus internen und Perimeter-Routern. Die Entmilitarisierte Zone (DMZ) kann eine globale Internetadresse oder eine private Adresse sein, je nachdem, wie Sie Ihre Firewall konfigurieren. Hier befinden sich die HTTP-, E-Mail- und andere Server.

Eine netzwerkbasierte Firewall ist eine Kombination aus Hardware und Software. Sie wird zwischen dem privaten Netzwerk und dem öffentlichen Internet platziert. Im Gegensatz zu einer softwarebasierten Firewall schützt eine netzwerkbasierte Firewall das gesamte Netzwerk. Sie kann auch ein eigenständiges Produkt oder ein Teil des Routersystems sein. Sie kann auch in der Cloud-Infrastruktur des Dienstanbieters eingesetzt werden.

Um das Netzwerk zu sichern, kann die Firewall-Funktion in zwei Kategorien eingeteilt werden:

- Methoden zur Sicherung von Daten bei der Übertragung durch ein Netz.

- Methoden, die regeln, welche Pakete das Netz passieren dürfen.

Eine andere Art von Firewall ist softwarebasiert. Sie wird auf unseren Systemen installiert. Sie schützt nur den Computer, auf dem sie installiert ist. Die meisten Antivirenprogramme sind mit einer hostbasierten Firewall gebündelt. Die meisten Unternehmen verwenden eine Kombination aus einer netzwerkbasierten und einer hostbasierten Firewall, da sie die maximale Sicherheit für das Netzwerk bietet.

Wie verhindert eine Firewall Angriffe?

Eine Firewall verhindert Angriffe, indem sie die Netzwerkdaten filtert. Sie legt die Regel fest - ob das Paket in das Netzwerk gelangen darf. Der Netzwerkadministrator kann die Firewall-Regel in der Zugriffskontrollliste Der Administrator entscheidet nicht nur, welche Pakete in das Netzwerk gelangen, sondern auch, was das Netzwerk verlassen darf. Die Firewall-Regeln können auf IP-Adressen, Domänennamen, Protokollen, Programmen, Ports und Schlüsselwörtern basieren. Alle Nachrichten, die in das Intranet gelangen oder es verlassen, müssen die Firewall passieren. Diese prüft jede Nachricht und blockiert diejenigen, die nicht den festgelegten Anforderungen entsprechen.Sicherheitskriterien der Zugriffskontrollliste.

Wenn beispielsweise die Firewall eines Unternehmens Pakete auf der Grundlage von IP-Adressen filtert, enthält die Zugangskontrollliste die Details der IP-Adressen, denen der Zugang zu diesem Netz gestattet oder verweigert wird. Sie weist alle Netze zurück, die von der IP-Adresse stammen, die im Abschnitt "Verweigert" der Zugangskontrollliste aufgeführt ist.

Siehe auch: MiFi vs. WiFi: Was ist der Unterschied und welche Lösung ist die richtige für Sie?Wie funktioniert eine Router-Firewall?

Eine Firewall ist eine Zusatzfunktion zu jedem Router und gehört zu den anderen Sicherheitsfunktionen. Wie in der obigen Abbildung dargestellt, gibt es zwei Arten von Routern, die in jedem Netzwerk installiert werden. Perimeter-Router wird vom Internet-Provider zur Verfügung gestellt. Er ist Ihre Verbindung zur Außenwelt. Dieser Router leitet die aus dem Internet gesendeten Pakete weiter und prüft, ob sie gemäß der Zugangskontrollliste zugelassen sind oder nicht. Der Interner Router ist die Kernschicht und der Schlüssel zum Hub. Sie verbindet das LAN mit allen entfernten Systemen.

Dies ist die Sicherheitsebene, die den Datenverkehr lenkt und das System vor Schadsoftware schützt. Sie bestimmt das Ziel des Pakets und leitet es an den nächstbesten Hop weiter, bestätigt aber gleichzeitig, ob das Paket berechtigt ist, in das Netzwerk einzudringen oder nicht. Um jedem Netzwerk den größtmöglichen Schutz vor jeglichem Schaden zu geben, wird eine Kombination aus Router und Firewall als dasbeste Option.