Tartalomjegyzék

Mi az a MAC áradás?

MAC flooding egy olyan támadásfajta, amely a helyi hálózaton történik. Célja a hálózati kapcsolók biztonságának veszélyeztetése. A hubok az egész hálózatra sugározzák az adatokat, a kapcsolók viszont az adott gépre küldik az adatokat, ahová azokat szánták.

Mi az a MAC-cím?

A gyártó alapértelmezett Média hozzáférés-szabályozás (MAC) címét minden számítógépnek. Ez egy 48 bites cím, amelyet hexadecimálisan ábrázolnak, például 00:1B:63:84:45:E6. Az első három mező a gyártót, a többi három mező pedig a gazdaszámítógépet jelöli. A rendszer MAC-címét a parancssorból tudja megkeresni. A parancsban megjelenő fizikai cím az Ön MAC-címe.

Ezt a célt, az adatok célgépre történő elküldését egy strukturált táblázat, az úgynevezett MAC-tábla segítségével érik el. A MAC-címtáblának van egy időzítője, amelynek lejárta után a bejegyzés törlését eredményezi. A támadó célja a MAC-tábla leállítása.

Lásd még: Nintendo Wifi kapcsolat AlternatívákEthernet keret

Az Ethernet a LAN és más rendszerek közötti kapcsolat. Ez egy olyan rendszer, amely a LAN-ból bármely más csatlakoztatott rendszerbe történő információátvitelt vezérli. Ethernet-keret a többi adat mellett tartalmazza a forrás-célállomást és a MAC-címet. Az első fázissal kezdődik, amely a fejléc, és a felhasználó által meghatározott ellenőrzések sorozatával végződik.

A keretben lévő ellenőrző ellenőrzések attól a szervezettől függnek, amelyre használják. A MAC-táblához hasonlóan az Ethernet-keretnek is van egy listája, amely alapján az ellenőrzéseket elvégzik. Az Ethernet ma az egyik legnépszerűbb és legszélesebb körben használt LAN-keretstruktúra.

Hogyan működik a MAC Flooding?

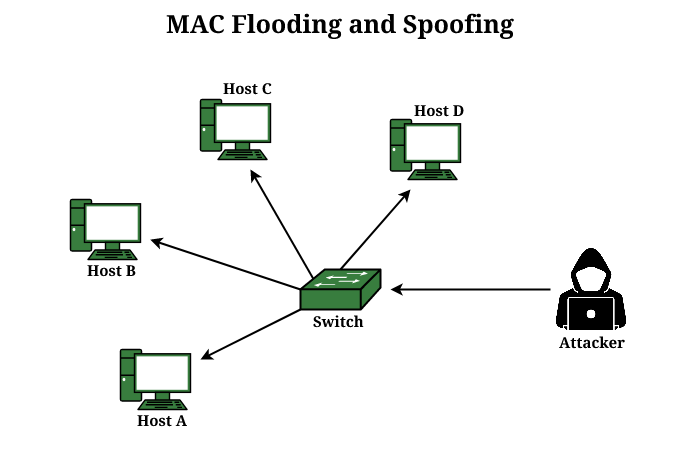

MAC flooding történik, amikor a támadó megpróbál számtalan érvénytelen MAC címet küldeni a MAC táblába. Elárasztja a forrás táblát az érvénytelen MAC címekkel. Amint a MAC tábla eléri a MAC tábla kijelölt határát, elkezdi eltávolítani az érvényes MAC címeket. Ez a MAC tábla egyik jellemzője, hogy eltávolítja a korábbi címeket, amint új címek kerülnek a táblába.azt.

Most az összes érvényes MAC-címet eltávolítottuk. A switch mostantól hálózati hubként viselkedik. Ha az ugyanahhoz a hálózathoz csatlakozó felhasználók megpróbálnak hozzáférni a webhez, akkor az egész hálózaton broadcast vagy flood üzenetet kapnak.

Amikor két érvényes felhasználó próbál csatlakozni, az adataikat az összes portra továbbítják, mint a műsorszórás. Ez a MAC-tábla elárasztásának is nevezik. Ha ez megtörtént, az összes érvényes felhasználó nem fog bejegyzést készíteni. A műsorszórás alapján fognak dolgozni.

Az ilyen forgatókönyvekben a támadó a hálózat része. Rosszindulatú adatcsomagokat küld a felhasználói gépnek. Ez lehetővé teszi a támadó számára, hogy érzékeny adatokat lopjon el a felhasználói gépről. Ez azt is lehetővé teszi a támadó számára, hogy megszerezze az összes oda-vissza kommunikációs adatot. Ez teszi a MAC flooding támadást sikeressé.

A MAC flooding támadás észleléséhez fizikai címszámlálás végezhető. Ha a vártnál több MAC-cím van a hálózatban, akkor a címek ellenőrzése elvégezhető annak megerősítésére, hogy féregtevékenységek vagy támadások zajlanak.

Mi okozza az ARP floodingot?

Az ARP (Address Resolution Protocol) flooding, más néven ARP spoofing, akkor történik, amikor egy támadó hamisított ARP üzeneteket küldött. Ez egy olyan eljárás, amely az IP-címet egy állandó géphez kapcsolja a LAN-on. A támadó MAC-címét a hálózat egyik érvényes felhasználójához kapcsolja. Amint a támadó MAC-címét egy hiteles IP-címhez kapcsolják, a hitelesnek szánt összes adatotfelhasználó által küldött adatokat a támadó is megkapja. A hosztról az áldozathoz küldött adatok helyett a támadóhoz kerülnek. Ez lehetővé teszi a rosszindulatú felek számára, hogy elfogják, módosítsák vagy akár leállítsák az adatáramlást. Ez arra szolgál, hogy érzékeny információkat lopjanak el bármely hálózatból.

Az ARP-áradat elárasztásának alábbi módjai:

- Szolgáltatásmegtagadási támadások , amint a forgalom elárasztja a MAC-táblát, az túlterhelődik és hibásan végződik.

- Munkamenet eltérítés lehetővé teszi a támadó számára, hogy eltérítse a munkamenetet és ellopja az érzékeny információkat.

- Man in the middle támadás lehetővé teszi a támadó számára a felhasználók közötti forgalom lehallgatását és módosítását.

Az ARP flooding vagy spoofing bonyolultabb, és ugyanehhez eszközökre van szükség. Míg a MAC spoofing legális, és mindenféle speciális szoftver nélkül is elvégezhető.

Hogyan akadályozhatom meg, hogy a MAC-em elárasszon?

A portbiztonság a megoldás a MAC flooding támadás megállítására. Ez a funkció beállítható a kapcsolókon. Korlátozza a portot, és korlátozza a MAC-táblába betanulható címek számát. Ezt a rendszergazdák határozhatják meg, és az igényeknek megfelelően módosíthatják. Amint a port átlépi a beállított határt, leállási állapotba kerül. Ez az új MAC-cím nem tud hozzáférni a LAN-hoz, mivel mármegsértette a szabályt. A rendszer beállítható olyan helyzetbe, hogy a szabály bármilyen megsértése a port leállítását okozza. Ez a portot hiba letiltott állapotba helyezi.

A portbiztonság konfigurálásához több parancsot lehet végrehajtani. Meghatározhatja a portok tartományát. Lehet hozzáférési port vagy trönkport is. A portbiztonsági funkció nem fog működni, ha a port dinamikus-kívánatos vagy dinamikus-automata üzemmódban van. Az automata üzemmód minden rendszerben alapértelmezetten be van állítva. Meg kell győződnie arról, hogy a port hozzáférési vagy trönkmódban van-e. Meghatározhatja a maximális számú MACcímek, mint amennyit egy porton keresztül el lehet érni.

A jogsértés a port biztonságához szükséges művelet alapján határozható meg. Lehet védelmi, korlátozó vagy leállítási üzemmódban. A leállítási állapot alapértelmezett állapot, csak a rendszerkonfigurációk módosításával változtatható meg. Ez a portot hibát letiltó állapotba helyezi. A védelmi mód a MAC-bejegyzések határértékének beállításával engedélyezhető a táblázatban.

A port fennmarad, és figyelmen kívül hagyja a határon túl megadott Mac-címeket. Ez az üzemmód nem frissíti a MAC-címeket, és csak az érvényes MAC-címek férnek hozzá a LAN-hoz. Az érvénytelen hálózatokból érkező hozzáférések megszakadnak, és nem maradnak feljegyzések. A korlátozó üzemmód olyan, mint a védelmi üzemmód, azzal a különbséggel, hogy a naplók a jogsértésről szóló riasztás alapján kerülnek iktatásra. Egy összevont naplóüzenetet küldünk.megemlíti a jogsértés megtörténtét. Ha egyik üzemmód sincs definiálva, az alapértelmezett üzemmód a leállítási állapot lesz.

Lásd még: Sensi termosztát Wifi beállítása - Telepítési útmutatóMi az áradás egy kapcsolóban?

A flooding egy ellenőrizetlen sugárzás, amelyet általában egy féreg okoz. A kapcsolóknak nyomon kell követniük az összes csatlakoztatott eszköz MAC-címét. A MAC-címtábla nélkül a kapcsolók nem tudják, hogy melyik portra kell csatlakoztatni a céleszközt. Flooding az, amikor egy kapcsoló hubnak adja ki magát.

Az egyik alapvető ok, amiért egy switch floodol, az az, amikor a switch egy broadcast-ot kap, és nincs más választása, mint folytatni. Egy másik ok az, amikor egy célállomásnak szánt keretet kap, és a célállomásnak nincs bejegyzése a MAC-címtáblában. A switch-nek nincs más választása, mint a keret elárasztása. A tanulás, a szűrés, a továbbítás és az elárasztás a switch-ek néhány alapvető funkciója.magában foglalhatja a teljesítményoptimalizálást, a biztonságot, a felügyeletet, a diagnosztikát és még sok mást.