Cuprins

Ce este inundarea MAC?

Inundarea MAC este un tip de atac care are loc în rețeaua locală și care are ca scop compromiterea securității comutatoarelor de rețea. Hub-urile difuzează date către întreaga rețea, dar comutatoarele trimit datele către un anumit aparat, acolo unde este destinat.

Ce este o adresă MAC?

Producătorul furnizează în mod implicit Controlul accesului la media (MAC) a tuturor computerelor. Este o adresă pe 48 de biți care este reprezentată în hexazecimal, de exemplu, 00:1B:63:84:45:E6. Primele trei câmpuri reprezintă producătorul, iar restul de trei câmpuri reprezintă computerul gazdă. Adresa MAC a sistemului dvs. poate fi găsită din promptul de comandă. Adresa fizică afișată în comandă este adresa dvs. MAC.

Acest obiectiv de a trimite date către mașina destinată este realizat cu ajutorul unui tabel structurat numit tabel MAC. Tabelul de adrese MAC are un cronometru, care odată expirat, duce la ștergerea intrării. Scopul atacatorului este de a distruge tabelul MAC.

Cadru Ethernet

Ethernet este o conexiune între LAN și alte sisteme. Este un sistem care controlează transmiterea de informații de la LAN la orice alt sistem conectat. Cadru Ethernet conține sursa, destinația și adresa MAC, printre alte date. Începe cu faza unu, care este antetul, și se încheie cu o secvență de verificări definite de utilizator.

Verificările de control din cadru depind de organizația pentru care este utilizat. Similar tabelului MAC, cadrul ethernet are, de asemenea, o listă pe baza căreia se efectuează verificările. Ethernet este una dintre cele mai populare și utilizate structuri de cadre LAN în prezent.

Vezi si: Rezolvat: De ce telefonul meu nu rămâne conectat la WiFi?Cum funcționează MAC Flooding?

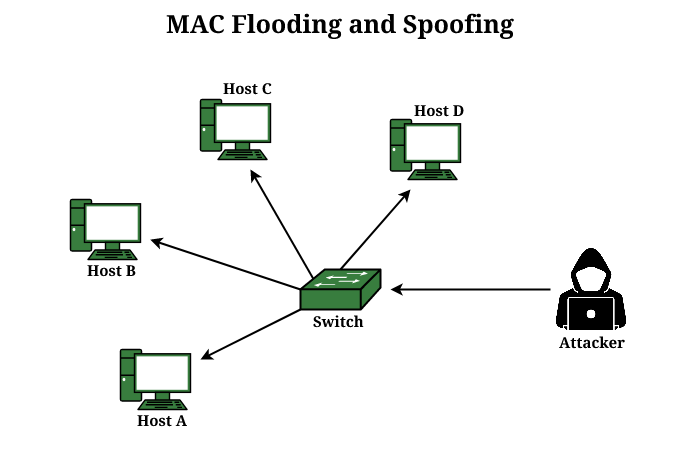

Inundația MAC are loc atunci când atacatorul încearcă să trimită adrese MAC nevalabile în tabela MAC. Acesta inundă tabela sursă cu adrese MAC nevalabile. Odată ce tabela MAC atinge limita atribuită a tabelei MAC, începe să elimine adresele MAC valide. Aceasta este una dintre caracteristicile tabelei MAC, care elimină adresele anterioare pe măsură ce noi adrese sunt adăugate la tabela MAC.ea.

Acum, toate adresele MAC valide au fost eliminate. Comutatorul se va comporta acum ca un hub de rețea. Dacă utilizatorii conectați la aceeași rețea încearcă să acceseze internetul, aceștia primesc o difuzare sau o inundație în întreaga rețea.

Atunci când doi utilizatori validați încearcă să se conecteze, datele lor vor fi transmise către toate porturile, ca și cum ar fi difuzate. Acest lucru este, de asemenea, cunoscut sub numele de atac de inundare a tabelei MAC. Odată ce acest lucru este făcut, toți utilizatorii validați nu vor face o intrare. Aceștia vor lucra pe baza difuzării.

În astfel de scenarii, atacatorii fac parte dintr-o rețea. Aceștia vor trimite pachete de date malițioase către mașina utilizatorului. Acest lucru îi va permite atacatorului să poată fura date sensibile de la mașina utilizatorului. De asemenea, îi va permite atacatorului să obțină toate datele de comunicare de la și către. Acest lucru face ca un atac MAC flooding să aibă succes.

Vezi si: Cum să adăugați o imprimantă fără fir la un MacPentru a detecta un atac MAC flooding, se poate efectua o numărătoare a adreselor fizice. Dacă în rețea există mai multe adrese MAC decât cele așteptate, se poate face o verificare a adreselor pentru a confirma dacă există activități de vierme sau atacuri.

Care sunt cauzele inundațiilor ARP?

Inundația ARP (Address Resolution Protocol), cunoscută și sub numele de ARP spoofing, are loc atunci când un atacator a trimis mesaje ARP falsificate. Este o procedură de cartografiere a adresei IP către o mașină permanentă din LAN. Aceasta va lega adresa MAC a atacatorului de unul dintre utilizatorii validați din rețea. Odată ce adresa MAC a atacatorului este conectată la o adresă IP autentică, toate datele destinate pentru adresa autenticăDatele care sunt trimise de la gazdă către victimă vor ajunge în schimb la atacator. Acest lucru permite părților rău intenționate să intercepteze, să modifice sau chiar să oprească fluxul de date. Acest lucru se face pentru a fura informații sensibile din orice rețea.

În continuare sunt prezentate modalitățile de inundare ARP:

- Atacuri de negare a serviciului , odată ce traficul este inundat în tabela MAC, acesta se supraîncarcă și sfârșește în eroare.

- Deturnarea sesiunii permite atacatorului să deturneze sesiunea și să fure informații sensibile.

- Atac al omului din mijloc permite atacatorului să intercepteze și să modifice traficul dintre utilizatori.

ARP flooding sau spoofing-ul este mai complicat și necesită instrumente pentru a efectua același lucru, în timp ce MAC spoofing-ul este legal și poate fi realizat fără niciun software specific.

Cum pot opri inundarea MAC-ului meu?

Securitatea portului este soluția pentru a opri atacul MAC flooding. Această funcție poate fi setată pe switch-uri. Ea restricționează portul și limitează numărul de adrese pe care tabela MAC le poate învăța. Poate fi definită de administratori și modificată în funcție de necesități. De îndată ce limita stabilită pentru port este depășită, acesta va intra în stare de închidere. Această nouă adresă MAC nu va putea accesa rețeaua locală deoarece area încălcat regula. Sistemul poate fi setat în așa fel încât orice încălcare să provoace închiderea portului. Acest lucru va pune portul într-o stare de dezactivare din cauza unei erori.

Mai multe comenzi pot fi implementate pentru a configura securitatea portului. Puteți defini intervalul de porturi. Acesta poate fi, de asemenea, un port de acces sau un port trunchi. Caracteristica de securitate a portului nu va funcționa dacă portul se află în modul dynamic-desirable sau dynamic-auto. Auto este un mod implicit setat în fiecare sistem. Trebuie să vă asigurați că portul se află în modul de acces sau în modul trunchi. Puteți defini numărul maxim de MACadrese decât cele la care se poate ajunge prin intermediul unui port.

Încălcarea poate fi definită în funcție de acțiunea necesară pentru securitatea portului. Acesta poate fi în modul de protecție, restricție sau închidere. Starea de închidere este o stare implicită, putând fi schimbată numai prin modificarea configurațiilor sistemului. Aceasta stabilește portul într-o stare de dezactivare a erorilor. Modul de protecție poate fi activat prin stabilirea unei limite de intrări MAC în tabel.

Portul rămâne în funcțiune și ignoră adresele MAC introduse peste limită. Acest mod nu va actualiza adresele MAC și doar adresele MAC valide vor avea acces la LAN. Accesul din rețelele invalide este abandonat și nu se păstrează înregistrări. Modul Restrict este ca și modul Protect, singura diferență fiind că jurnalele sunt arhivate pe baza alertei de încălcare. Un mesaj de jurnal consolidat este trimismenționând încălcarea efectuată. Dacă niciunul dintre moduri nu este definit, modul implicit va fi starea de oprire.

Ce este inundarea într-un comutator?

Flooding într-o difuzare necontrolată, cauzată de obicei de un vierme. Comutatoarele trebuie să țină evidența adreselor MAC ale tuturor dispozitivelor conectate. Fără tabelul de adrese MAC, comutatoarele nu vor ști la ce port se conectează dispozitivul de destinație. Flooding este atunci când un comutator pretinde a fi un hub.

Un motiv de bază pentru care un comutator face flooding este atunci când un comutator primește un broadcast și nu are altă opțiune decât să continue. Un alt motiv este atunci când primește un cadru dedicat unei destinații, iar destinația nu are o intrare în tabela de adrese MAC. Comutatorul nu are altă opțiune decât să flooding cadrul. Învățarea, filtrarea, transmiterea și flooding-ul sunt câteva dintre funcțiile de bază ale comutatoarelor. Acestapoate include optimizarea performanței, securitatea, monitorizarea, diagnosticarea și multe altele.