Оглавление

Что такое MAC flooding?

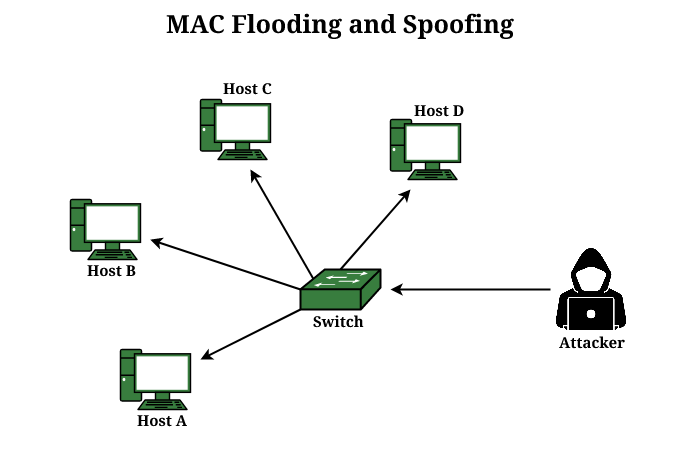

Наводнение MAC-адресов это вид атаки, которая происходит в локальной сети. Она направлена на нарушение безопасности сетевых коммутаторов. концентраторы транслируют данные на всю сеть, а коммутаторы отправляют данные на конкретную машину, для которой они предназначены.

Что такое MAC-адрес?

Производитель предоставляет стандартный Контроль доступа к носителям информации (MAC) адреса всех компьютеров. Это 48-битный адрес, который представляется в шестнадцатеричном виде, например, 00:1B:63:84:45:E6. Первые три поля представляют производителя, а остальные три поля - главный компьютер. MAC-адрес вашей системы можно узнать из командной строки. Физический адрес, отображаемый в команде, является вашим MAC-адресом.

Эта цель - отправка данных на предназначенную машину - достигается с помощью структурированной таблицы, называемой таблицей MAC-адресов. Таблица MAC-адресов имеет таймер, по истечении которого запись удаляется. Цель злоумышленника - уничтожить таблицу MAC-адресов.

Ethernet Frame

Ethernet - это соединение между локальной сетью и другими системами. Это система, которая управляет передачей информации от локальной сети к любой другой подключенной системе. Ethernet-кадр содержит источник назначения и MAC-адрес среди других данных. Он начинается с первой фазы, которая представляет собой заголовок, и заканчивается последовательностью проверок, определенных пользователем.

Контрольные проверки в кадре зависят от организации, для которой он используется. Подобно таблице MAC, кадр ethernet также имеет список, на основе которого выполняются проверки. Ethernet - одна из самых популярных и широко используемых сегодня структур кадров локальной сети.

Как работает MAC Flooding?

MAC flooding происходит, когда злоумышленник пытается отправить большое количество недействительных MAC-адресов в таблицу MAC. Он наводняет таблицу источников недействительными MAC-адресами. Как только таблица MAC достигает назначенного предела таблицы MAC, она начинает удалять действительные MAC-адреса. Это одна из характеристик таблицы MAC, она удаляет предыдущие адреса по мере добавления новых адресов.это.

Теперь все действительные MAC-адреса удалены. Коммутатор теперь будет вести себя как сетевой концентратор. Если пользователи, подключенные к одной сети, пытаются получить доступ к Интернету, они получают широковещательную рассылку или поток по всей сети.

Смотрите также: Как изменить имя Spectrum WifiКогда два действительных пользователя пытаются подключиться, их данные будут направлены на все порты, как широковещательная рассылка. Это также известно как атака переполнения таблицы MAC. После этого все действительные пользователи не будут делать запись. Они будут работать на основе широковещательной рассылки.

В таких сценариях злоумышленники являются частью сети. Они посылают вредоносные пакеты данных на пользовательскую машину. Это позволяет злоумышленнику украсть конфиденциальные данные с пользовательской машины. Это также позволяет злоумышленнику получить все данные о передаче данных. Это делает атаку MAC flooding успешной.

Для обнаружения атаки MAC flooding можно провести подсчет физических адресов. Если в сети имеется больше MAC-адресов, чем предполагалось, то можно провести проверку адресов, чтобы убедиться в наличии червячной активности или атак.

Что вызывает переполнение ARP?

Переполнение протокола разрешения адресов (ARP), также известное как ARP спуфинг, происходит, когда злоумышленник посылает поддельные ARP-сообщения. Это процедура сопоставления IP-адреса с постоянной машиной в локальной сети. Это свяжет MAC-адрес злоумышленника с одним из действительных пользователей в сети. Как только MAC-адрес злоумышленника будет связан с подлинным IP-адресом, все данные, предназначенные для подлинного IP-адреса, будут переданы в сеть.Данные, которые отправляются от хоста к жертве, попадают к злоумышленнику. Это позволяет злоумышленникам перехватывать, изменять или даже останавливать поток данных. Это делается для кражи конфиденциальной информации из любой сети.

Ниже перечислены способы переполнения ARP:

- Атаки на отказ в обслуживании Как только трафик попадает в таблицу MAC, он перегружается и завершается ошибкой.

- Перехват сеанса позволяет злоумышленнику перехватить сессию и украсть конфиденциальную информацию.

- Нападение на человека посередине позволяет злоумышленнику перехватывать и изменять трафик между пользователями.

ARP flooding или спуфинг более сложен и требует наличия инструментов для его выполнения. В то время как спуфинг MAC является легальным и может быть выполнен без специального программного обеспечения.

Как остановить затопление моего MAC?

Защита порта - это решение для остановки атаки MAC flooding. Эта функция может быть установлена на коммутаторах. Она ограничивает порт и ограничивает количество адресов, которые может узнать таблица MAC. Она может быть определена администраторами и изменена в соответствии с требованиями. Как только установленный лимит порта будет превышен, он перейдет в состояние выключения. Этот новый MAC-адрес не сможет получить доступ к локальной сети, поскольку оннарушил правило. Система может быть настроена таким образом, что любое нарушение приведет к отключению порта. Это переведет порт в состояние "ошибка отключена".

Для настройки безопасности порта можно использовать несколько команд. Вы можете определить диапазон портов. Это может быть порт доступа или магистральный порт. Функция безопасности порта не будет работать, если порт находится в режиме dynamic-desirable или dynamic-auto. Auto - это режим по умолчанию, установленный в каждой системе. Вы должны убедиться, что порт находится в режиме доступа или в магистральном режиме. Вы можете определить максимальное количество MAC-адресов.адресов, которые могут быть достигнуты через порт.

Нарушение может быть определено на основе требуемого действия для безопасности порта. Он может быть в режиме защиты, ограничения или отключения. Состояние отключения является состоянием по умолчанию, его можно изменить только путем изменения конфигурации системы. При этом порт переходит в состояние отключения при ошибках. Режим защиты может быть включен путем установки ограничения количества записей MAC в таблице.

Порт продолжает работать и игнорирует Mac-адреса, введенные сверх установленного лимита. В этом режиме MAC-адреса не обновляются, и только действительные MAC-адреса имеют доступ к локальной сети. Доступ из недействительных сетей отбрасывается, и записи не ведутся. Режим ограничения похож на режим защиты, с той лишь разницей, что журналы регистрируются на основе предупреждения о нарушении. Сводное сообщение журнала посылаетсяупоминание о выполненном нарушении. Если ни один из режимов не определен, режимом по умолчанию будет состояние выключения.

Смотрите также: Настройка WiFi удлинителя Rockspace - что вы должны знатьЧто такое flooding в коммутаторе?

Флуд - это неконтролируемая широковещательная рассылка, обычно вызванная червем. Коммутаторам необходимо отслеживать MAC-адреса всех подключенных устройств. Без таблицы MAC-адресов коммутаторы не будут знать, к какому порту подключать целевое устройство. Флуд - это когда коммутатор выдает себя за концентратор.

Одна из основных причин, почему коммутатор заливает кадры, - это когда коммутатор получает широковещательную передачу, и у него нет другого выбора, кроме как продолжить ее. Другая причина - это когда он получает кадр, предназначенный для пункта назначения, а пункт назначения не имеет записи в таблице MAC-адресов. У коммутатора нет другого выбора, кроме как залить кадр. Обучение, фильтрация, пересылка и заливка - это несколько основных функций коммутаторов.может включать оптимизацию производительности, безопасность, мониторинг, диагностику и многое другое.