Sommario

Che cos'è il MAC flooding?

Inondazione MAC è un tipo di attacco che avviene nella vostra LAN e che mira a compromettere la sicurezza degli switch di rete. Gli hub trasmettono i dati a tutta la rete, mentre gli switch inviano i dati alla macchina specifica a cui sono destinati.

Che cos'è l'indirizzo MAC?

Il produttore fornisce un'impostazione predefinita Controllo dell'accesso ai media (MAC) a tutti i computer. Si tratta di un indirizzo di 48 bit rappresentato in esadecimale, ad esempio 00:1B:63:84:45:E6. I primi tre campi rappresentano il produttore e gli altri tre il computer host. L'indirizzo MAC del sistema può essere trovato dal prompt dei comandi. L'indirizzo fisico visualizzato nel comando è il vostro indirizzo MAC.

L'obiettivo di inviare i dati alla macchina destinata viene raggiunto con l'aiuto di una tabella strutturata chiamata MAC table. La tabella degli indirizzi MAC ha un timer che, una volta scaduto, comporta la cancellazione della voce. L'obiettivo dell'attaccante è quello di abbattere la MAC table.

Telaio Ethernet

Ethernet è una connessione tra la LAN e altri sistemi. È un sistema che controlla il passaggio di informazioni dalla LAN a qualsiasi altro sistema collegato. Cornice Ethernet Contiene, tra gli altri dati, la sorgente, la destinazione e l'indirizzo MAC. Inizia con la prima fase, che è l'intestazione, e termina con una sequenza di controlli definiti dall'utente.

I controlli nel frame dipendono dall'organizzazione per cui viene utilizzato. Simile alla tabella MAC, anche il frame ethernet ha un elenco in base al quale vengono eseguiti i controlli. Ethernet è una delle strutture di frame LAN più diffuse e utilizzate oggi.

Come funziona il MAC Flooding?

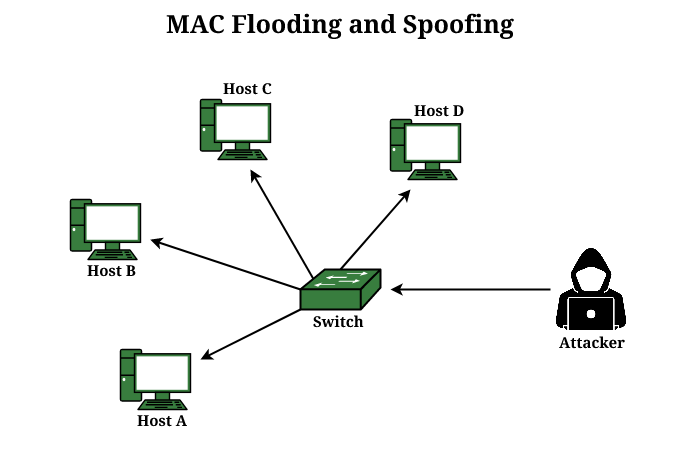

Il MAC flooding si verifica quando l'attaccante tenta di inviare un certo numero di indirizzi MAC non validi alla tabella MAC, inondando la tabella sorgente con gli indirizzi MAC non validi. Una volta che la tabella MAC raggiunge il limite assegnato, inizia a rimuovere gli indirizzi MAC validi. Questa è una delle caratteristiche della tabella MAC, che rimuove l'indirizzo precedente quando vengono aggiunti nuovi indirizzi.it.

Ora tutti gli indirizzi MAC validi sono stati rimossi e lo switch si comporta come un hub di rete. Se gli utenti collegati alla stessa rete cercano di accedere al Web, ricevono un broadcast o un flood in tutta la rete.

Guarda anche: Il Wifi di Optimum non funziona: ecco la soluzioneQuando due utenti validi tentano di connettersi, i loro dati vengono inoltrati a tutte le porte come se fossero in broadcasting. Questo è noto anche come attacco di flooding della tabella MAC. Una volta che questo è stato fatto, tutti gli utenti validi non effettueranno una registrazione, ma lavoreranno in base al broadcasting.

In questi scenari, gli aggressori fanno parte di una rete e inviano pacchetti di dati dannosi al computer dell'utente, consentendo all'aggressore di rubare i dati sensibili dal computer dell'utente e di ottenere tutti i dati di comunicazione da e verso il computer dell'utente. In questo modo l'attacco MAC flooding ha successo.

Per rilevare un attacco di tipo MAC flooding, è possibile effettuare il conteggio degli indirizzi fisici. Se nella rete sono presenti più indirizzi MAC del previsto, è possibile effettuare una verifica degli indirizzi per verificare se sono in corso attività o attacchi di tipo worm.

Quali sono le cause dell'ARP flooding?

L'Address Resolution Protocol (ARP) flooding, noto anche come ARP spoofing, si verifica quando un utente malintenzionato invia messaggi ARP contraffatti. Si tratta di una procedura di mappatura dell'indirizzo IP a una macchina permanente sulla LAN, che collega l'indirizzo MAC dell'utente malintenzionato a uno degli utenti validi della rete. Una volta che l'indirizzo MAC dell'utente malintenzionato è collegato a un indirizzo IP autentico, tutti i dati previsti per l'utente autentico vengono trasferiti a un altro utente.I dati inviati dall'host alla vittima saranno invece inviati all'aggressore. Ciò consente ai malintenzionati di intercettare, modificare o addirittura interrompere il flusso di dati, al fine di sottrarre informazioni sensibili da qualsiasi rete.

Di seguito sono riportate le modalità di ARP flooding:

- Attacchi di negazione del servizio Una volta che il traffico è inondato nella tabella MAC, si sovraccarica e finisce in errore.

- Dirottamento di sessione permette all'aggressore di dirottare la sessione e rubare informazioni sensibili.

- Attacco Man in the middle permette all'attaccante di intercettare e modificare il traffico tra gli utenti.

L'ARP flooding o spoofing è più complicato e richiede strumenti per essere eseguito, mentre il MAC spoofing è legale e può essere eseguito senza alcun software specifico.

Come posso impedire che il mio MAC si allaghi?

La sicurezza della porta è la soluzione per fermare l'attacco di MAC flooding. Questa funzione può essere impostata sugli switch. Limita la porta e il numero di indirizzi che la tabella MAC può apprendere. Può essere definita dagli amministratori e modificata in base alle esigenze. Non appena il limite impostato per la porta viene superato, la porta entra in uno stato di shutdown. Questo nuovo indirizzo MAC non sarà in grado di accedere alla LAN in quanto haIl sistema può essere impostato in modo che qualsiasi violazione provochi l'arresto della porta, che passerà in uno stato di errore disabilitato.

Guarda anche: Come risolvere: Segno della croce rossa sull'icona WiFi in Windows 7Per configurare la sicurezza della porta si possono utilizzare diversi comandi. Si può definire l'intervallo di porte, che può anche essere una porta di accesso o una porta trunk. La funzione di sicurezza della porta non funziona se la porta è in modalità dinamica-desiderabile o dinamica-automatica. Auto è una modalità predefinita in ogni sistema. È necessario assicurarsi che la porta sia in modalità di accesso o trunk. Si può definire il numero massimo di MACdi indirizzi raggiungibili attraverso una porta.

La violazione può essere definita in base all'azione richiesta per la sicurezza della porta. Può essere in modalità di protezione, restrizione o spegnimento. Lo stato di spegnimento è uno stato predefinito, che può essere cambiato solo modificando le configurazioni del sistema. In questo modo la porta si trova in uno stato di errore disabilitato. La modalità di protezione può essere attivata impostando un limite di voci MAC nella tabella.

La porta rimane attiva e ignora gli indirizzi Mac inseriti oltre il limite. Questa modalità non aggiorna gli indirizzi MAC e solo gli indirizzi MAC validi avranno accesso alla LAN. L'accesso dalle reti non valide viene interrotto e non viene conservato alcun record. La modalità Restrict è come la modalità protect, con l'unica differenza che i log vengono archiviati in base all'avviso di violazione. Viene inviato un messaggio di log consolidatoSe nessuna delle modalità è definita, la modalità predefinita sarà lo stato di spegnimento.

Che cos'è il flooding in uno switch?

Il flooding è una trasmissione incontrollata, solitamente causata da un worm. Gli switch devono tenere traccia degli indirizzi MAC di tutti i dispositivi collegati. Senza la tabella degli indirizzi MAC, gli switch non sapranno a quale porta collegare il dispositivo di destinazione. Il flooding si verifica quando uno switch finge di essere un hub.

Un motivo fondamentale per cui uno switch esegue il flooding è quando riceve un broadcast e non ha altra scelta se non quella di continuare. Un altro motivo è quando riceve un frame dedicato a una destinazione e la destinazione non ha una voce nella tabella degli indirizzi MAC. Lo switch non ha altra scelta se non quella di eseguire il flooding del frame. Apprendimento, filtraggio, inoltro e flooding sono alcune delle funzioni di base degli switch.possono includere l'ottimizzazione delle prestazioni, la sicurezza, il monitoraggio, la diagnostica e altro ancora.