Зміст

Що таке затоплення ГДК?

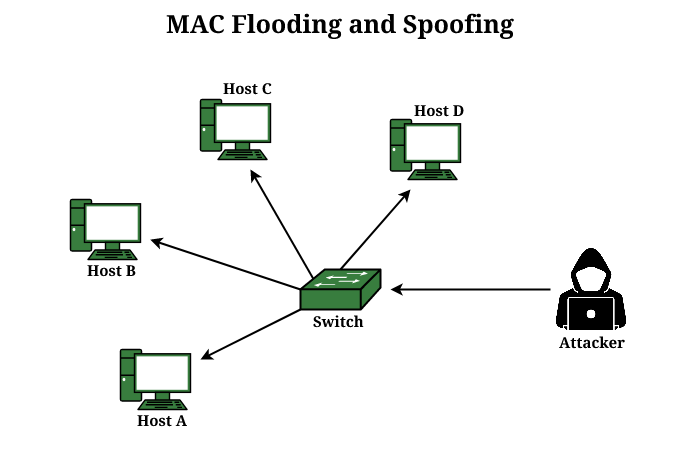

Підтоплення ГДК це різновид атаки, яка відбувається у вашій локальній мережі і має на меті скомпрометувати безпеку мережевих комутаторів. Хаби транслюють дані на всю мережу, а комутатори надсилають дані на конкретну машину, якій вони призначені.

Дивіться також: Як завантажувати програми без Wi-Fi на iPhoneЩо таке MAC-адреса?

Виробник надає за замовчуванням Контроль доступу до медіа (MAC) адреси до всіх комп'ютерів. Це 48-розрядна адреса, яка подається у шістнадцятковому вигляді, наприклад, 00:1B:63:84:45:E6. Перші три поля представляють виробника, а решта три поля - хост-комп'ютер. MAC-адресу вашої системи можна дізнатися з командного рядка. Фізична адреса, що відображається в команді, і є вашою MAC-адресою.

Ця мета надсилання даних на цільову машину досягається за допомогою структурованої таблиці, яка називається MAC-таблиця. Таблиця MAC-адрес має таймер, після закінчення якого запис видаляється. Метою зловмисника є знищення MAC-таблиці.

Ethernet Frame

Ethernet - це з'єднання між локальною мережею та іншими системами. Це система, яка контролює передачу інформації від локальної мережі до будь-якої іншої підключеної системи. Ethernet-рамка містить серед інших даних джерело призначення та MAC-адресу. Він починається з першої фази, яка є заголовком, і закінчується послідовністю перевірок, визначеною користувачем.

Контрольні перевірки в кадрі залежать від організації, для якої він використовується. Подібно до MAC-таблиці, кадр Ethernet також має список, на основі якого виконуються перевірки. Ethernet є однією з найпопулярніших і широко використовуваних структур кадрів локальної мережі сьогодні.

Як працює затоплення MAC?

Переповнення MAC-адрес відбувається, коли зловмисник намагається надіслати до MAC-таблиці велику кількість недійсних MAC-адрес. Він переповнює вихідну таблицю недійсними MAC-адресами. Як тільки MAC-таблиця досягає встановленої межі MAC-таблиці, вона починає видаляти дійсні MAC-адреси. Це одна з характеристик MAC-таблиці, вона видаляє попередню адресу в міру того, як до неї додаються нові адреси.це.

Тепер усі дійсні MAC-адреси видалено, і комутатор поводитиметься як мережевий концентратор. Якщо користувачі, підключені до тієї самої мережі, намагаються отримати доступ до Інтернету, вони отримують широкомовлення або флуд по всій мережі.

Дивіться також: Як встановити пароль для WiFi на комп'ютері?Коли два дійсних користувача намагаються підключитися, їхні дані будуть пересилатися на всі порти як широкомовна передача. Це також відомо як атака переповнення MAC-таблиці. Після цього всі дійсні користувачі не будуть робити запис. Вони будуть працювати на основі широкомовної передачі.

У таких сценаріях зловмисник є частиною мережі. Він надсилає шкідливі пакети даних на комп'ютер користувача. Це дозволяє зловмиснику викрасти конфіденційні дані з комп'ютера користувача. Це також дозволяє зловмиснику отримати всі дані про вхідні та вихідні комунікації. Це робить атаку переповнення MAC-адрес успішною.

Для виявлення атаки переповнення MAC-адрес можна виконати підрахунок фізичних адрес. Якщо в мережі більше, ніж очікується, то можна виконати перевірку адрес, щоб переконатися, що в мережі не відбувається активності черв'яків або атак.

Що спричиняє затоплення ARP?

Наводнення протоколу дозволу адрес (ARP), також відоме як підробка ARP, відбувається, коли зловмисник надсилає підроблені ARP-повідомлення. Це процедура зіставлення IP-адреси з постійною машиною в локальній мережі. Вона пов'язує MAC-адресу зловмисника з одним із дійсних користувачів мережі. Як тільки MAC-адреса зловмисника з'єднана з автентичною IP-адресою, всі призначені дані для автентичної IP-адреси можуть бути переслані зловмиснику.Дані, які надсилаються від хоста до жертви, натомість потрапляють до зловмисника. Це дозволяє зловмисникам перехоплювати, змінювати або навіть зупиняти потік даних. Це робиться для того, щоб викрасти конфіденційну інформацію з будь-якої мережі.

Нижче наведено способи затоплення ARP:

- Атаки на відмову в обслуговуванні як тільки трафік переповнює MAC-таблицю, вона перевантажується і завершується помилкою.

- Перехоплення сеансу дозволяє зловмиснику перехопити сеанс і викрасти конфіденційну інформацію.

- Чоловік у центрі атаки дозволяє зловмиснику перехоплювати та модифікувати трафік між користувачами.

Наводнення або підміна ARP-адрес є більш складним процесом і вимагає використання спеціального програмного забезпечення. В той час як підміна MAC-адрес є законною і може бути здійснена без використання спеціального програмного забезпечення.

Як запобігти переповненню MAC?

Безпека порту - це рішення для зупинки атаки переповнення MAC-адрес. Ця функція може бути встановлена на комутаторах. Вона обмежує порт і обмежує кількість адрес, які може дізнатися таблиця MAC-адрес. Вона може бути визначена адміністраторами і змінена відповідно до вимог. Як тільки встановлений ліміт порту буде перетнутий, він перейде в стан відключення. Ця нова MAC-адреса не зможе отримати доступ до локальної мережі, як це було раніше.Систему можна налаштувати так, щоб будь-яке порушення призводило до вимкнення порту. Це переведе порт у стан захисту від помилок.

Для налаштування безпеки порту можна застосувати декілька команд. Ви можете визначити діапазон портів. Це може бути порт доступу або магістральний порт. Функція безпеки порту не працюватиме, якщо порт перебуває у режимі динамічного бажаного або динамічного авто. Авто - це режим за замовчуванням, встановлений у кожній системі. Ви повинні переконатися, що порт перебуває у режимі доступу або у магістральному режимі. Ви можете вказати максимальну кількість MAC-адрес.адреси, ніж можна отримати через порт.

Порушення може бути визначено на основі необхідної дії для захисту порту. Він може бути в режимі захисту, обмеження або вимкнення. Стан вимкнення - це стан за замовчуванням, його можна змінити лише шляхом зміни конфігурації системи. Це переводить порт у стан захисту від помилок. Режим захисту можна увімкнути, встановивши ліміт MAC-записів у таблиці.

Порт залишається в режимі очікування та ігнорує Mac-адреси, введені за межами ліміту. Цей режим не оновлює MAC-адреси, і лише дійсні MAC-адреси матимуть доступ до локальної мережі. Доступ з недійсних мереж припиняється, і жодних записів не ведеться. Режим обмеження схожий на режим захисту, з тією лише різницею, що журнали ведуться на основі попередження про порушення. Надсилається консолідоване повідомлення журналу.Якщо жоден з режимів не визначено, то за замовчуванням буде стан вимкнення.

Що таке затоплення в комутаторі?

Флуд - це неконтрольована широкомовна передача, зазвичай спричинена хробаком. Комутатори повинні відстежувати MAC-адреси всіх підключених пристроїв. Без таблиці MAC-адрес комутатори не знатимуть, до якого порту підключити пристрій призначення. Флуд - це коли комутатор видає себе за хаб.

Однією з основних причин переповнення комутатора є те, що коли комутатор отримує широкомовну передачу, у нього немає іншого вибору, окрім як продовжувати її. Інша причина полягає в тому, що він отримує кадр, призначений для призначення, а призначення не має запису в таблиці MAC-адрес. У комутатора немає іншого вибору, окрім як переповнити кадр. Навчання, фільтрація, переадресація і переповнення - ось деякі з основних функцій комутаторів.може включати оптимізацію продуктивності, безпеку, моніторинг, діагностику тощо.