Inhaltsverzeichnis

Was ist MAC-Flutung?

MAC-Überflutung ist ein Angriff auf Ihr LAN, der darauf abzielt, die Sicherheit der Netzwerk-Switches zu kompromittieren. Die Hubs senden Daten an das gesamte Netzwerk, während die Switches die Daten an den jeweiligen Rechner senden, für den sie bestimmt sind.

Was ist eine MAC-Adresse?

Der Hersteller liefert Standardwerte Medienzugriffskontrolle (Es handelt sich um eine 48-Bit-Adresse, die hexadezimal dargestellt wird, z. B. 00:1B:63:84:45:E6. Die ersten drei Felder stehen für den Hersteller und die restlichen drei Felder für den Host-Computer. Die MAC-Adresse Ihres Systems können Sie über die Eingabeaufforderung ermitteln. Die im Befehl angezeigte physische Adresse ist Ihre MAC-Adresse.

Das Ziel, Daten an den gewünschten Rechner zu senden, wird mit Hilfe einer strukturierten Tabelle, der MAC-Tabelle, erreicht. Die MAC-Adresstabelle verfügt über einen Timer, nach dessen Ablauf der Eintrag gelöscht wird. Das Ziel des Angreifers ist es, die MAC-Tabelle zum Absturz zu bringen.

Ethernet-Rahmen

Ethernet ist eine Verbindung zwischen dem LAN und anderen Systemen, ein System, das die Weitergabe von Informationen vom LAN zu jedem anderen angeschlossenen System steuert. Ethernet-Rahmen Es beginnt mit der ersten Phase, dem Header, und endet mit einer vom Benutzer definierten Abfolge von Prüfungen.

Siehe auch: Wie man Wifi über die Kommandozeile in Linux verbindetDie Kontrollprüfungen im Rahmen hängen von der Organisation ab, für die er verwendet wird. Ähnlich wie die MAC-Tabelle hat auch der Ethernet-Rahmen eine Liste, auf deren Grundlage die Prüfungen durchgeführt werden. Ethernet ist heute eine der beliebtesten und am häufigsten verwendeten LAN-Rahmenstrukturen.

Wie funktioniert MAC Flooding?

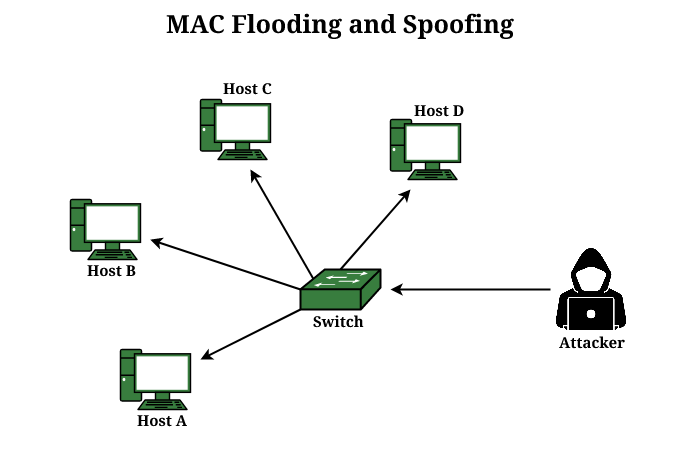

MAC-Flooding tritt auf, wenn der Angreifer versucht, unzählige ungültige MAC-Adressen an die MAC-Tabelle zu senden. Er überflutet die Quelltabelle mit ungültigen MAC-Adressen. Sobald die MAC-Tabelle die zugewiesene Grenze der MAC-Tabelle erreicht hat, beginnt sie, die gültigen MAC-Adressen zu entfernen. Dies ist eine der Eigenschaften der MAC-Tabelle, sie entfernt die vorherige Adresse, sobald neue Adressen hinzugefügt werden.es.

Nun wurden alle gültigen MAC-Adressen entfernt. Der Switch verhält sich nun wie ein Netzwerk-Hub. Wenn die mit demselben Netzwerk verbundenen Benutzer versuchen, auf das Web zuzugreifen, erhalten sie einen Broadcast oder eine Flut im gesamten Netzwerk.

Siehe auch: iPhone ohne Wifi aktualisierenWenn zwei gültige Benutzer versuchen, eine Verbindung herzustellen, werden ihre Daten an alle Ports weitergeleitet, wie beim Broadcasting. Dies ist auch als MAC-Tabellenflutungsangriff bekannt. Sobald dies geschehen ist, werden alle gültigen Benutzer keinen Eintrag vornehmen. Sie werden auf der Grundlage des Broadcasts arbeiten.

In solchen Szenarien sind die Angreifer Teil eines Netzwerks. Sie senden bösartige Datenpakete an den Benutzerrechner. Dies ermöglicht es dem Angreifer, sensible Daten von dem Benutzerrechner zu stehlen. Außerdem kann der Angreifer alle Daten der Hin- und Rückkommunikation abrufen. Dies macht einen MAC-Flooding-Angriff erfolgreich.

Um einen MAC-Flooding-Angriff zu erkennen, kann eine Zählung der physikalischen Adressen durchgeführt werden. Wenn mehr MAC-Adressen als erwartet im Netzwerk vorhanden sind, kann eine Adressüberprüfung durchgeführt werden, um festzustellen, ob Wurmaktivitäten oder Angriffe durchgeführt werden.

Was verursacht ARP-Flooding?

Address Resolution Protocol (ARP)-Flooding, auch ARP-Spoofing genannt, tritt auf, wenn ein Angreifer gefälschte ARP-Nachrichten versendet. Es handelt sich dabei um ein Verfahren zur Zuordnung einer IP-Adresse zu einem permanenten Rechner im LAN. Dabei wird die MAC-Adresse des Angreifers mit einem der gültigen Benutzer im Netzwerk verknüpft. Sobald die MAC-Adresse des Angreifers mit einer authentischen IP-Adresse verbunden ist, werden alle für die authentische IP-Adresse bestimmten DatenDaten, die vom Host an das Opfer gesendet werden, gehen stattdessen an den Angreifer. Auf diese Weise können böswillige Parteien den Datenfluss abfangen, verändern oder sogar stoppen. Dies geschieht, um sensible Informationen aus jedem Netzwerk zu stehlen.

Im Folgenden werden die Möglichkeiten des ARP-Floodings beschrieben:

- Denial-of-Service-Angriffe Sobald der Datenverkehr in die MAC-Tabelle geflutet wird, ist er überlastet und endet in einem Fehler.

- Session-Hijacking ermöglicht es dem Angreifer, die Sitzung zu kapern und vertrauliche Informationen zu stehlen.

- Angriff auf den Mann in der Mitte ermöglicht es dem Angreifer, den Datenverkehr zwischen den Benutzern abzufangen und zu verändern.

ARP-Flooding oder Spoofing ist komplizierter und erfordert Tools zur Durchführung, während MAC-Spoofing legal ist und ohne spezielle Software durchgeführt werden kann.

Wie verhindere ich, dass mein MAC überflutet wird?

Port Security ist die Lösung, um MAC-Flooding-Angriffe zu stoppen. Diese Funktion kann auf Switches eingestellt werden. Sie schränkt den Port ein und begrenzt die Anzahl der Adressen, die die MAC-Tabelle lernen kann. Sie kann von den Administratoren definiert und je nach Bedarf geändert werden. Sobald die eingestellte Grenze überschritten wird, wird der Port in einen Shutdown-Zustand versetzt. Diese neue MAC-Adresse kann nicht auf das LAN zugreifen, da sie eineDas System kann so eingestellt werden, dass jeder Verstoß gegen die Regel zu einer Abschaltung des Ports führt. Dadurch wird der Port in einen Fehler-Deaktivierungszustand versetzt.

Zur Konfiguration der Portsicherheit können mehrere Befehle eingesetzt werden. Sie können den Bereich der Ports definieren. Es kann sich auch um einen Zugangs- oder Trunk-Port handeln. Die Portsicherheitsfunktion funktioniert nicht, wenn sich der Port im Modus "Dynamisch erwünscht" oder "Dynamisch automatisch" befindet. Der Modus "Automatisch" ist in jedem System voreingestellt. Sie müssen sicherstellen, dass sich der Port im Zugangsmodus oder im Trunk-Modus befindet. Sie können die maximale Anzahl von MACAdressen, die über einen Anschluss erreicht werden können.

Die Verletzung kann auf der Grundlage der erforderlichen Aktion für die Portsicherheit definiert werden. Der Port kann sich im Schutz-, Beschränkungs- oder Abschaltmodus befinden. Der Abschaltmodus ist ein Standardzustand, der nur durch Änderung der Systemkonfigurationen geändert werden kann. Dadurch wird der Port in einen fehlerfreien Zustand versetzt. Der Schutzmodus kann aktiviert werden, indem eine Höchstzahl von MAC-Einträgen in der Tabelle festgelegt wird.

Der Port bleibt eingeschaltet und ignoriert die Mac-Adressen, die über den Grenzwert hinaus eingegeben wurden. In diesem Modus werden die MAC-Adressen nicht aktualisiert und nur gültige MAC-Adressen haben Zugang zum LAN. Der Zugang von ungültigen Netzwerken wird verworfen und es werden keine Aufzeichnungen geführt. Der Modus "Einschränken" entspricht dem Modus "Schützen", mit dem einzigen Unterschied, dass die Protokolle auf der Grundlage des Alarms einer Verletzung abgelegt werden. Eine konsolidierte Protokollmeldung wird gesendetWenn keiner der Modi definiert ist, ist der Standardmodus der Zustand "Herunterfahren".

Was bedeutet Überflutung in einem Schalter?

Flooding ist ein unkontrollierter Broadcast, der in der Regel durch einen Wurm verursacht wird. Switches müssen die MAC-Adressen aller angeschlossenen Geräte im Auge behalten. Ohne die MAC-Adresstabelle wissen Switches nicht, an welchen Port das Zielgerät angeschlossen werden soll. Flooding ist, wenn ein Switch vorgibt, ein Hub zu sein.

Ein Grund, warum ein Switch flutet, ist, dass er keine andere Wahl hat, als weiterzumachen, wenn er einen Broadcast empfängt. Ein anderer Grund ist, dass er einen Frame empfängt, der für ein Ziel bestimmt ist und das Ziel keinen Eintrag in der MAC-Adresstabelle hat. Der Switch hat keine andere Wahl, als den Frame zu fluten. Lernen, Filtern, Weiterleiten und Fluten sind einige der grundlegenden Funktionen von Switches. Siekönnen Leistungsoptimierung, Sicherheit, Überwachung, Diagnose und mehr umfassen.